Как вылечить вирус win32

11 октября 2013

Автор

КакПросто!

Win32 – это один из тех вирусов, удаление которых обычными антивирусами довольно затруднительно. Связано это с тем, что он поражает компоненты системы, которые не могут быть изменены. Вирус Win32 начинает свою работу сразу же после запуска операционной системы. Удалить этот вирус можно вручную.

Инструкция

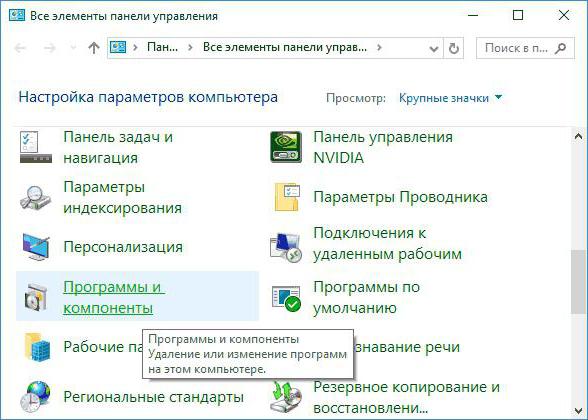

Откройте главное меню операционной системы и запустите панель управления. В открывшемся окне выберите компонент «Установка и удаление программ». В списке установленных программ найдите запись “Trojan.Win32”, выделите и удалите эту программу. Удаление производится обычным способом, следуйте инструкциям, которые будут появляться на экране. Завершив удаление программы, перезагрузите компьютер.

Закройте все запущенные программы. Остановите процесс “Trojan.Win32”, для этого запустите «Диспетчер задач» (комбинацией клавиш Ctrl+Alt+Delete или правой кнопкой на панели задач). В списке запущенных процессов найдите и выберите процесс, который необходимо остановить, затем щелкните кнопку «Завершить процесс». Закройте «Диспетчер задач».

Воспользовавшись системой поиска операционной системы или файловым менеджером, найдите и удалите следующие файлы: windivx.dll, vipextqtr.dll, stream32a.dll, ecxwp.dll. Также эти файлы можно просто переименовать, дав им имена bad1.dll, bad2.dll и т.д. Если переименовать файлы не удается, сделайте это, перезагрузив операционную систему в безопасном режиме.

Откройте папку “C:Program Files”, найдите и удалите в ней папку “VirusProtect 3.8”. Если удалить папку не удается, перезапустите компьютер в безопасном режиме и повторить попытку. Для удаления не удаляемых папок и файлов можно также воспользоваться специальными программами, например Unlocker. Перезагрузите компьютер.

Для предотвращения заражения компьютера вирусом Win32 в будущем установите лицензионную программу антивирусной защиты и регулярно обновляйте ее базу. Так вы защите свой компьютер не только от данного вируса, но и от более вредоносных программ, например, крадущих пароли, личные данные и т.д.

Войти на сайт

или

Забыли пароль?

Еще не зарегистрированы?

This site is protected by reCAPTCHA and the Google

Privacy Policy and

Terms of Service apply.

Источник

Салют, хабровчане! В преддверии старта курса «Реверс-инжиниринг 2.0» хотим поделиться с вами еще одним интересным переводом.

Краткий обзор

Neshta — довольно старый файловый вирус, который до сих пор широко распространен. Изначально он был обнаружен в 2003 году и ранее ассоциировался с вредоносным ПО BlackPOS. Он добавляет вредоносный код в зараженные файлы. В основном эта угроза попадает в среду посредством непреднамеренной загрузки или с помощью других вредоносных программ. Он заражает исполняемые файлы Windows и может атаковать сетевые ресурсы и съемные носители.

В 2018 году Neshta преимущественно ориентировалась на обрабатывающую промышленность, но также атаковала финансовый, потребительский и энергетический секторы. В целях устойчивости в системе Neshta переименовывает себя в svchost.com, а затем изменяет реестр, чтобы он запускался каждый раз при запуске .exe файла. Известно, что эта угроза собирает системную информацию и использует POST запросы для эксфильтрации данных на сервера, контролируемые злоумышленниками. Двоичные файлы Neshta, использованные в нашем анализе, не продемонстрировали поведение или функциональность эксфильтрации данных.

Технический анализ

В этом разделе описываются симптомы заражения Neshta. Мы взяли образцы вируса закачанные на VirusTotal в 2007, 2008 и 2019.

Мы проанализировали файлы со следующими SHA-256 хэшами:

- 29fd307edb4cfa4400a586d38116a90ce91233a3fc277de1cab7890e681c409a

- 980bac6c9afe8efc9c6fe459a5f77213b0d8524eb00de82437288eb96138b9a2

- 539452719c057f59238e123c80a0a10a0b577c4d8af7a5447903955e6cf7aa3d

- a4d0865565180988c3d9dbf5ce35b7c17bac6458ef234cfed82b4664116851f2

- 46200c11811058e6d1173a2279213d0b7ccde611590e427b3b28c0f684192d00

- c965f9503353ecd6971466d32c1ad2083a5475ce64aadc0b99ac13e2d2c31b75

Статический анализ файла

Код Neshta скомпилирован с помощью Borland Delphi 4.0. Размер файла обычно составляет 41,472 байта.

Как и любой бинарный файл Delphi, Neshta имеет четыре записываемых (DATA, BSS, .idata и .tls) и три разделяемых секции (.rdata, .reloc и .rsrc):

Рисунок 1. Особенности хедеров секций.

Кроме того, код Neshta демонстрирует любопытные строки — см. рисунок 2 ниже:

“Delphi-the best. F*** off all the rest. Neshta 1.0 Made in Belarus. Прывiтанне усiм ~цiкавым~ беларус_кiм дзяучатам. Аляксандр Рыгоравiч, вам таксама 🙂 Восень- кепская пара… Алiварыя — лепшае пiва! Best regards 2 Tommy Salo. [Nov-2005] yours [Dziadulja Apanas]”

(«Delphi — лучший. Остальные идут на***. Neshta 1.0 Сделано в Беларуси. Привет всем ~ интересным ~ белорус_ким девчонкам. Аляксандр Григорьевич, вам тоже 🙂 Осень — плохая пара… Аливария — лучшее пиво! С наилучшими пожеланиями для Томми Сало. [Ноябрь-2005] ваш [Дедуля Апанас])»

Рисунок 2: Интересные строки в теле вируса

Заражение файлов

Основной особенностью Neshta является файловый заражатель, который ищет .exe файлы на локальных дисках. Neshta нацелен на «.exe» файлы, исключая лишь те, которые содержат в своем коротком пути любую из следующих строк:

- %Temp%

- %SystemRoot% (usually C:Windows)

- PROGRA~1

Сводка процесса заражения описана ниже и на рисунке 3.

Neshta:

- Считывает 41,472 (0xA200) байта с начала целевого исходного файла.

- Создает два раздела и выделяет память с атрибутом PAGE_READWRITE в начале и конце исходного файла.

- Помещает свой вредоносный заголовок и код в начале исходного файла. Записанные данные составляют 41,472 байта.

- Записывает закодированный исходный заголовок и код в файл, размер которого составляет 41,472 байта.

Эти действия позволяют запускать вредоносный код сразу после запуска зараженного файла:

Рисунок 3: Заражение файла

При запуске зараженного файла исходная программа помещается в %Temp%3582-490<filename> и запускается с помощью WinExec API.

Устойчивость

Neshta помещает себя в C:Windowssvchost.com и устанавливает себя в реестр, используя следующие параметры:

Ключ реестра: HKLMSOFTWAREClassesexefileshellopencommand

Значение реестра: (Default)

Значение: %SystemRoot%svchost.com “%1” %*

Это изменение реестра предписывает системе запускать Neshta при каждом запуске .exe-файла. “%1” %* указывает на запущенный файл .exe. Кроме того, Neshta создает именованный мьютекс для проверки существования другого работающего экземпляра:

MutexPolesskayaGlush*.*<0x90>svchost.com<0x90>exefileshellopencommand‹À “%1” %*œ‘@

Еще один внедряемый файл — «directx.sys», который отправляется в %SystemRoot%. Это текстовый файл (а не драйвер ядра), который содержит путь к последнему зараженному файлу для запуска. Он обновляется каждый раз, когда исполняется зараженный файл.

BlackBerry Cylance останавливает Neshta

BlackBerry Cylance использует агентов на основе искусственного интеллекта, обученных обнаружению угроз на миллионах как безопасных, так и небезопасных файлов. Наши автоматизированные агенты безопасности блокируют Neshta, основываясь на множестве атрибутов файлов и вредоносном поведении, вместо того, чтобы полагаться на конкретную подпись файла. BlackBerry Cylance, которая предлагает прогнозное преимущество перед угрозами нулевого дня, обучена и эффективна против новых и известных кибератак. Для получения более подробной информации посетите https://www.cylance.com.

Приложение

Показатели компрометации (IOCs)

- Хэши

o 29fd307edb4cfa4400a586d38116a90ce91233a3fc277de1cab7890e681c409a

o 980bac6c9afe8efc9c6fe459a5f77213b0d8524eb00de82437288eb96138b9a2

o 539452719c057f59238e123c80a0a10a0b577c4d8af7a5447903955e6cf7aa3d

o a4d0865565180988c3d9dbf5ce35b7c17bac6458ef234cfed82b4664116851f2

o 46200c11811058e6d1173a2279213d0b7ccde611590e427b3b28c0f684192d00

o c965f9503353ecd6971466d32c1ad2083a5475ce64aadc0b99ac13e2d2c31b75

- Имена файлов

o %SystemRoot%svchost.com

o %SystemRoot%directx.sys

o %Temp%tmp5023.tmp

- C2s/IPs

- Мьютексы

o MutexPolesskayaGlush*.*<0x90>svchost.com<0x90>exefileshellopencommand‹À “%1” %*œ‘@

- Интересные строки

o Delphi-the best. F**k off all the rest. Neshta 1.0 Made in Belarus. Прывiтанне усiм ~цiкавым~ беларус_кiм дзяучатам. Аляксандр Рыгоравiч, вам таксама 🙂 Восень- кепская пара… Алiварыя — лепшае пiва! Best regards 2 Tommy Salo. [Nov-2005] yours [Dziadulja Apanas]

Узнать подробнее о курсе.

Источник

Рекомендую распечатать этот мануал перед самим лечением Virus.Win32.Sality.aa, повесить данную страницу в закладки вашего браузера, раздавать всем нуждающимся знакомым ссылки на данный мануал и всячески его продвигать – действует безотказно!

Несколько раз по работе я сталкивался с особо опасным вирусом — VIRUS.WIN32.SALITY.AA, либо в классификации Dr.Web — WIN32 SEKTOR 17. Обычно такие встречи оказывались очень неприятными, потому что компьютеры, которые были им заражены, оказывались с ценными программами типа клиент банка и разнообразными настройками и сносить винду было делом проблематичным.Однако я не терял надежду и нашел способ лечения Virus.Win32.Sality.aa

Типичные признаки Virus.Win32.Sality.aa

- Не устанавливается антивирус Касперского

- При попытке открыть диспетчер задач выдает – «диспетчер задач отключен администратором»

- При попытке открыть реестр – реестр заблокирован

- При попытке открыть сайт Касперского либо других антивирусов – пишет — узел недоступен.

- Невозможно запустить другие антивирусные утилиты – AVZ4 и пр.

- Невозможно загрузить безопасный режим

Типичные способы лечения Virus.Win32.Sality.aa

- Снести винду и отформатировать диск c: — может помочь, если сразу потом поставить каспера, обновить и начать лечение Virus.Win32.Sality.aa и других вирусов

- Попытаться отписать на форум поддержки, с указанием логов avz4, местные спецы анализируют их и бросают тебе скрипты лечения Virus.Win32.Sality.aa

Мои попытки лечения Virus.Win32.Sality.aa.

Пошел по второму пути, отписал на форуме, мне посоветовали использовать KAV Rescue Disk — , это диск 100 мб который записываешь как образ на CD-R и загружаешься с него. Там загружается линукс с предустановленной утилитой Касперского, которая обновляется и лечит вирусы, а в моем случае происходило лечение Virus.Win32.Sality.aa. Похоже на то, когда снимают винчестер и лечат его на другом компьютере. Успеха мне эта попытка не принесла, убив без малого 2 часа и найдя около 30 тел вируса, я стал искать другие методы. И нашел. Называется она SalityKiller . Должна лечить эту модификацию вируса Virus.Win32.Sality.aa, с чем вроде бы справляется, но дело в том, что вирус очень живучий и так просто его не убьешь – он генерирует сам себя и заражает все файлы, которые загружаются в оперативную память, таким образом, заражается и SalityKiller — подробно описано как ее использовать, но, подчеркну, что применение ее без других методов лечения Virus.Win32.Sality.aa пользы не принесет.

А теперь переходим к самому сладкому..

Лечение Virus.Win32.Sality.aa

делать все точно, так, как описано, и ни разу не отклоняться от мануала!

1) Во первых для лечения Virus.Win32.Sality.aa нам нужен софт:1) Dr.Web Cureit! — ,

2)AvpTool (от Касперски) 3)Cпец. утилиту от Каcперского «SalityKiller» и ветки реестра для восстановления безопасного режима Sality_RegKeys.zip . 4) Утилиту AVZ 4 Олега Зайцева. 5) Утилиту ATF Cleaner

Весь этот софт нужно качать только на чистом от вирусов компьютере и желательно записать на болванку, чтобы вирус не мог изменить данный софт. Но я лечил с флэшки и вылечил. Также нам понадобится диск типа Live CD, либо можно использовать любой другой, который позволит загрузиться в оболочке и запустить программы не запуская при этом виндовс. Я использовал минск информ и Windows PE и с нее занимался лечением Virus.Win32.Sality.aa.

2) Следующий шаг – загружаемся в обычном режиме – в безопасном вы все равно не сможете и отключаем восстановление системы.

3) Загружаемся с нашего загрузочного диска Live CD

4) Заходим в любую папку и включаем показ скрытых и системных файлов (сервис> свойства папки > вкладка вид, галочку поставить на «Отображать содержимое системных папок», убираем галку на «Скрывать защищенные системные файлы», ставим галку на «Показывать скрытые файлы и папки».)

5) Заходим на каждый раздел нашего жесткого диска и ищем папку System Volume Information – заходим в нее и удаляем там все, это не нанесет никакого вреда компьютеру. Также на каждом разделе ищем папку RECYCLER и тоже все удаляем. Также можно почистить папку TEMP в каталоге windows и на диске с. Ну и если совсем не влом то можно почистить временные файлы интернет експлорера или оперы или и того и того.

6) С диска запускаем утилиту Dr.Web Cureit! Ставим в настройки — изменить настройки — типы файлов — сканировать все файлы, файлы в архивах. Вкладка действия-инфицированные лечить, неизлечимые — удалить. Там же снимаем галочку с запроса подтверждения. Жмем ок и запускаем полную проверку. Ждем. Когда все вылечит, закрываем программу.

7) Запускаем SalityKiller. Лечим вирусы. Ждем, пока не появится надпись, что все завершено.

8) Далее советуют запустить для пущей уверенности AvpTool, я запускал, однако он прошелся по выжженной земле, буквально ничего не найдя.

9) Загружаем нашу родную windows, которая недавно была поражена вирусами. Заходим на диск с софтом, который вы записали, ищем утилиту SalityKiller, нажимаем на ней правой клавишей мыши, и отправляем ярлык на рабочий стол (делать именно так как пишу!!! не иначе!!!) появившийся ярлык, правой клавишей нажимаем и меняем его имя, пишем SalityKiller.exe -m бросаем в автозагрузку Пуск>все программы>Автозагрузка (кликаем правой клавишей по папке Автозагрузка, нажимаем открыть) и сохраняем ярлык в папку Автозагрузки.

10) Перезагружаемся. При загрузке сразу начинает работать SalityKiller и вычищать все, что осталось, но у меня ни осталось ничего.

11) Далее открываем AVZ4 с диска, и жмем – файл — восстановление системы, там нажимаем на пункты 8, 10, 11, 13, 17 и жмем выполнить.

12) Затем открываем Sality_RegKeys, выбираем версию операционки – в моем случае — SafeBootWinXP.reg, выполняем его.

13) Перезагружаемся. Опять проверяемся салити киллером на возможность леченияVirus.Win32.Sality.aa каким то чудом оставшихся в живых, и убираем его из автозагрузки.

14) Запускаем утилиту ATF-Cleaner, ставим все галочки, а затем «Empty Selected» (очистить).

15) Затем можно устанавливать Касперского.

Все тут уже все практически вылечено, однако многие системные файлы поврежденыв связи с лечением Virus.Win32.Sality.aa, и могут начаться глюки с работой.

В связи с чем, рекомендую поставить винду поверх. На диске минскинформа этот вариант есть. Когда доходит до выбора дисков, установка виндовс говорит, что обнаружены предыдущие версии винды и не хотите ли вы их полечить, нажав на букву R? Выбираем и начинается установка винды поверх, что мало отличается от обычной установки винды, за исключением лишь того что все настройки программы и прочее останутся.

Все! Мы вылечили этот злосчастный вирус. Я потратил на лечение Virus.Win32.Sality.aa около 6 часов, правда тут зависит от объемов дисков и скорости компьютера.

Источник

Neshta

— компьютерный вирус, появившийся в Беларуси в конце 2005-го года.

Название вируса происходит от транслитерации белорусского слова

«не́шта» , означающего «нечто» , «что-то» . Neshta относится к категории

файловых вирусов — ныне мало популярному виду вредоносных программ.

В

базах антивирусных программ Neshta известен, как Virus.Win32.Neshta

(«Антивирус Касперского») , Win32.HLLP.Neshta (Dr. Web), Win32.Neshta

(NOD32), Win32.Neshuta («Symantec Antivirus»), Win32:Trojan-gen

(«avast!»).

Фактически, Neshta является первым белорусским

вирусом, получившим широкое распространение (в основном, в самой

Беларуси и странах СНГ) . При том, что вирус не содержит в себе

разрушительной функции, в первые месяцы его распространения большое

число компьютеров в Беларуси пострадало как раз от его лечения. Это было

связано с тем, что популярные антивирусы удаляли сам вирус, но не

возвращали некоторые изменённые вирусом значения в реестре ОС Windows в

первоначальный вид. В результате, нормально работавшая до лечения

система, при попытке запустить любую программу выдавала стандартное

сообщение об ошибке Windows: «Не удалось открыть следующий файл…» .

К сожалению страдают и сейчас.

Вирус Win32.NESHTA

очень распространенный вирус. Излюбленным местом обитания этого

паразита являются неадминистрируемые локальные сети. Любит компьютеры

незащищенные антивирусными программами или защищенные в недостаточной

степени. Устаревшие антивирусные базы или бесплатные антивирусы, ни в

коей мере не могут поставить надежный щит от проникновения этого и

многих других вирусов.

Последствия заражения вирусом NESHTA.

Когда на компьютере перестают запускаться программы и игры, знайте, вы

попали в цепкие лапы вируса NESHTA. Упорно кликая по ярлыкам или файлам

программ, вы с удивлением замечаете, что ничего не происходит.

Принцип действия вируса NESHTA. На заражаемый компьютер прописывается исполняемый файл вируса C:WINDOWS svchost.com, который, в свою очередь, пытается дотянуться до всех исполняемых файлов с расширением EXE.

А, дотянутся, он может до всего. Это и программы, которые вы

используете в повседневной работе на компьютере, и любимые игры и

дистрибутивы из вашей коллекции программ. Дотянувшись до файла с

расширением EXE, NESHTA увеличивает размер файла на 41472

байт. Происходит внедрение в тело файла тела вируса. В дальнейшем

зараженный файл уже сам является разносчиком заразы и способен заразить

незащищенный компьютер.

Есть два способа избавить от NESHTA.

Первый – переустановить начисто систему, предварительно прогнав из-под DOS антивирусом. В этом случае, вы лишитесь всех файлов EXE, зараженных NESHTA.

Второй. Как ни прискорбно, но большинство антивирусов не лечат файлы зараженные NESHTA, а просто удаляют их. Но, у DRWEB есть бесплатная утилита под названием CUREIT.

Вы можете бесплатно скачать ее с сайта . Так же вам понадобится файл

реестра, который вы можете сделать сами следующим образом. Создаем

текстовый документ и вносим в него следующие данные:

Ключ реестра

REGEDIT4

[HKEY_CLASSES_ROOTexefileshellopencommand]

@=””%1″ %*”

[HKEY_LOCAL_MACHINESOFTWAREClassesexefileshellopencommand]

@=””%1″ %*”

Примечание: пустая строка после REGEDIT4 – обязательна.

Сохраняемся и закрываем текстовый документ. Затем, меняем расширение документа с TXT на REG. Запускаем полученный файл реестра и соглашаемся с добавление данных. После чего запускаем утилиту CUREIT и проводим полную проверку системы. На предложения типа «лечить» соглашаемся «да для всех» .

Произведя

все эти действия, и избавившись от вируса, не забудьте установить

качественный антивирус, со свежими антивирусными базами

Источник

Вирусы всегда были своеобразным камнем преткновения для Windows-систем. Они могут не только оказывать на них деструктивное воздействие, но и заниматься кражей пользовательских данных. Одной из самых серьезных угроз современности можно назвать Win32.Malware-gen. Что за вирус перед нами, и как с ним бороться, будет описано ниже. Предлагаемые решения особых трудностей вызвать не должны, однако попутно стоит обратить на некоторые существенные нюансы, знание которых позволит избавиться не только от этой угрозы, но и от множества других вирусов.

Что за вирус Win32.Malware-gen?

Данная угроза является одной из самых небезопасных. Что за вирус Win32.Malware-gen? Это троян (причем далеко не самый обычный).

Его отличие от множества себе подобных состоит в том, что его появление в системе может оставаться совершенно незамеченным, некоторые антивирусы на входе его не распознают, а присутствие его на компьютере до определенного момента может оставаться незаметным, поскольку на первых порах угроза может не проявляться себя абсолютно ничем. Действие на операционную систему начинается намного позже, так сказать, по завершении инкубационного периода.

Угроза Win32.Malware-gen: что это с точки зрения воздействия на компьютер?

Как уже говорилось, угроза является скрытой, поэтому на первых порах пользователь может даже не догадываться, что вирус обосновался в системе. Через некоторое время начинается воздействие. Вирус внедряется в браузеры и производит постоянную переадресацию на зараженные сайты, вследствие чего в систему проникает стороннее вредоносное программное обеспечение. Со временем возрастает нагрузка на системные ресурсы и нарушается интернет-подключение.

Вирус связывается со своими серверами и передает на них конфиденциальную пользовательскую информацию. В конечном итоге, воздействие приводит к изменению критически важных ключей реестра, сбоям в работе Windows, блокировке некоторых сайтов и даже к дисфункции антивирусного ПО.

Удаление Win32.Malware-gen вручную

Такова угроза Win32.Malware-gen. Что за вирус перед нами, думается, уже понятно. Проникает он в систему, как считается, с неблагонадежных сайтов или через торренты. Но давайте посмотрим, как удалить Win32.Malware-gen, если под рукой никаких мощных инструментов нет, а антивирус угрозу уже пропустил.

Первым делом можно использовать стандартную процедуру удаления через раздел программ и компонентов. Только в списке установленных приложений нужно искать не только саму угрозу по названию, но и сомнительные программы, инсталлированные в последнее время (список лучше отсортировать по дате). Их все нужно удалить, предварительно записав названия.

После этого следует зайти в реестр и задать поиск по названию удаленных приложений. Соответственно, от всех найденных ключей тоже нужно избавиться. Аналогичные процедуры следует проделать в «Проводнике» или в каком-то другом файловом менеджере.

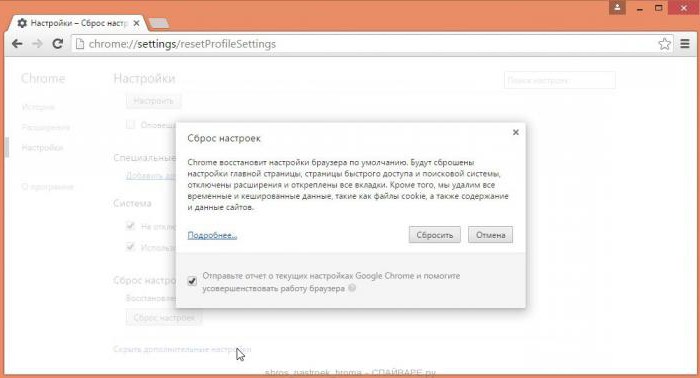

Для браузеров можно использовать функцию сброса настроек, как самое простое средство восстановления первичных параметров, или заменить поисковую систему и стартовую страницу вручную. Также желательно проверить установленные расширения.

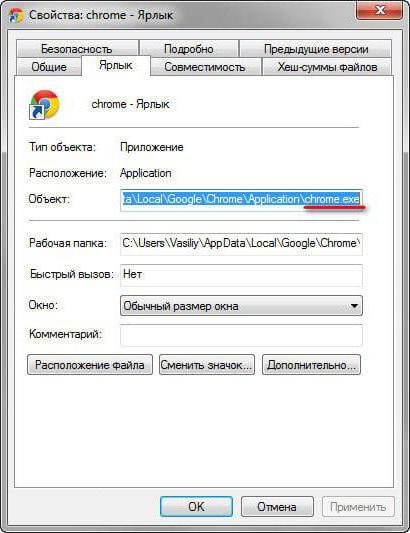

После этого следует проверить свойства ярлыков обозревателей на предмет того, чтобы в типе объекта после расширения EXE с названием браузера или указания на лаунчер (файл запуска) не было дописано что-то еще.

Использование деинсталляторов

Теперь несколько слов о том, как удалить вирус Win32.Malware-gen при помощи программ-деинсталляторов. Использовать можно, например, мощнейшее в своем классе приложение iObit Uninstaller.

В запущенной программе после сортировки в списке, похожем на раздел программ и компонентов Windows, желательно активировать пакетное удаление, отметить все сомнительные программы, произвести стандартное удаление, а затем задать мощное сканирование и удалить все найденные остатки с уничтожением файлов.

Автоматизированные утилиты нейтрализации вирусных угроз

На сегодняшний день существует не так много специализированных программ, которые способны находит и удалять Win32.Malware-gen в автоматическом режиме.

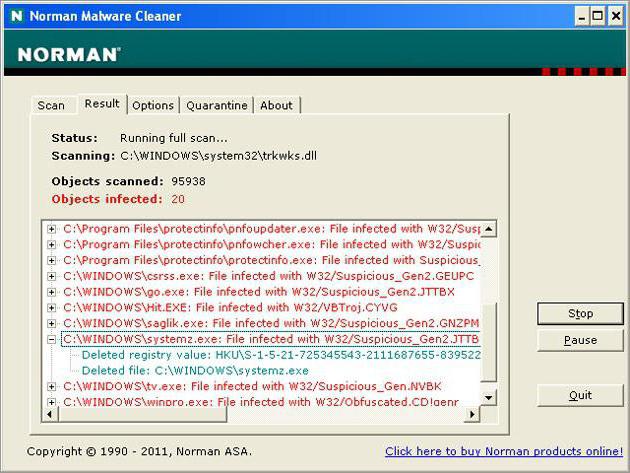

Оптимальным вариантом можно назвать применение утилит вроде AdwCleaner, Norman Malware Cleaner, Spybot Search & Destroy и т. д. Первые две программы можно найти в портативном виде, для которого установка на жесткий диск не требуется. Третье приложение нужно будет инсталлировать. И первые две программы выглядят в использовании намного предпочтительнее.

Обратите внимание и на то, что при слишком глубоком проникновении основного вируса в систему, сканирование может выявить и множество других угроз. Поэтому не удивляйтесь, если список окажется уж слишком большим. Как уже говорилось, связано это с тем, что основная угроза открывает пути проникновения на компьютер и для других вирусов (они могут быть даже никак не связаны между собой). Таким образом, как только замечены первые признаки появления вышеописанных симптомов заражения, необходимо срочно принимать меры, а то потом будет поздно.

В заключение

В качестве итога остается добавить, что сам вирус достаточно хорошо маскируется, а его действие проявляется намного позже даты проникновения. Кроме того, особо осторожным следует быть при загрузке торрент-контента и посещении сайтов с потенциально опасным содержимым. По крайней мере, антивирусы от ESET или «Лаборатории Касперского» уведомления о потенциальных угрозах выдают даже при автоматическом перенаправлении на определенные интернет-ресурсы.

Что касается удаления угрозы, вручную от нее избавиться можно только в том, случае, если под рукой никаких других инструментов нет. В остальных случаях лучше использовать специализированные утилиты (и для полной деинсталляции вируса, и сопутствующих приложений, и для нейтрализации основной угрозы).

Источник