Вирус шифровальщик как вылечить и расшифровать файлы

Вирус-шифровальщик: платить мошенникам или нет

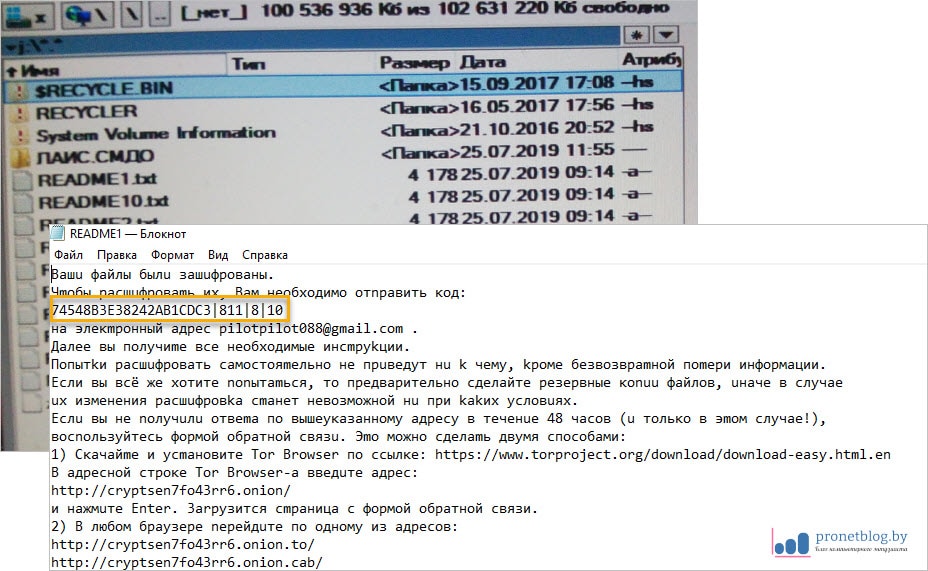

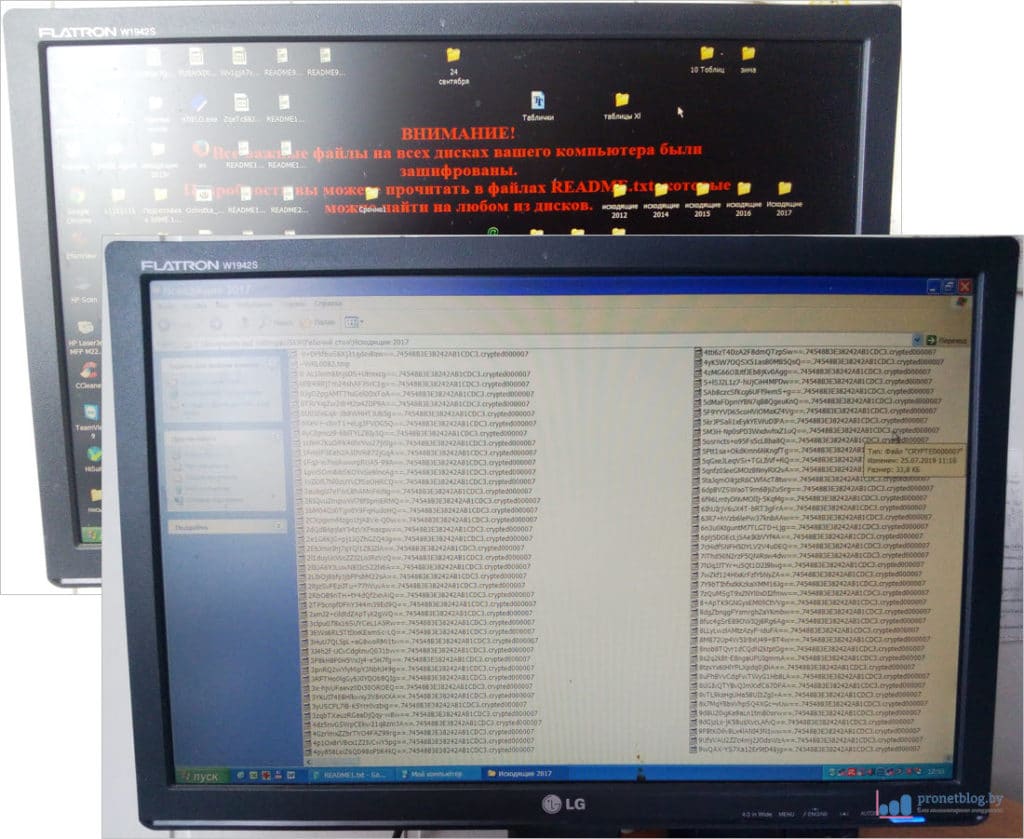

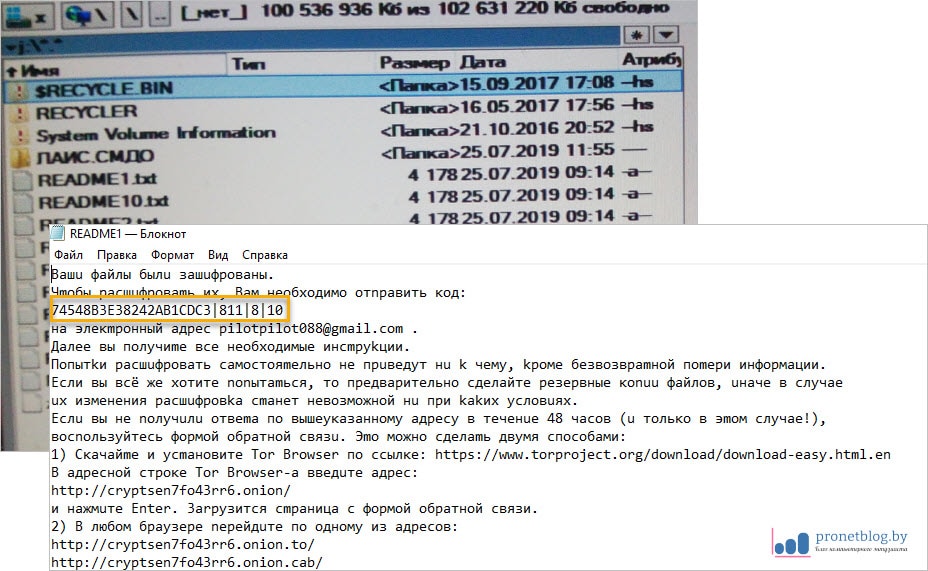

Вот и настал этот черный день. На одной из важных рабочих машин активно поработал вирус-шифровальщик, после чего все офисные, графические и многие другие файлы приняли разрешение crypted000007, которые на момент написания статьи расшифровать невозможно.

Также на рабочем столе появились обои с надписью типа “Ваши файлы зашифрованы”, а в корне локальных дисков текстовые документы readme с контактной информацией мошенника. Естественно, он хочет выкуп за расшифровку.

Лично я не связывался с этим козлом(ами), чтобы не поощрять подобную деятельность, но знаю, что ценник в среднем начинается от 300 долларов и выше. Вот и думайте сами, как поступать. Но если у вас зашифровались очень значимые файлы, например, базы 1С, а резервной копии нет, то это крах вашей карьеры.

Забегаю наперед скажу, что если вы питаете надежду на расшифровку, то ни в коем случае не удаляйте файл с требованием денег и ничего не делайте с зашифрованными файлами (не изменяйте название, расширение и т.д.). Но давайте обо всем по порядку.

Вирус шифровальщик – что это такое

Это вредоносное (ransomware) программное обеспечение, которое шифрует данные на компьютере по очень стойкому алгоритму. Дальше приведу грубую аналогию. Представьте, что вы на вход в Windows установили пароль длиной несколько тысяч символов и забыли его. Согласитесь, вспомнить невозможно. А сколько жизней займет у вас ручной перебор?

Так и в случае с шифровальщиком, который использует легальные криптографические методы в противоправных целях. Подобные вирусы, как правило, используют асинхронное шифрование. Это значит, что используется пара ключей.

Шифруются файлы с помощью открытого ключа, а расшифровать их можно имея закрытый ключ, который есть только у мошенника. Все ключи уникальны, поскольку генерируются для каждого компьютера отдельно.

Именно поэтому я говорил в начале статьи о том, что нельзя удалять файл readme.txt в корне диска с требованием выкупа. Именно в нем и указан открытый ключ.

Электронный адрес вымогателя в моем случае pilotpilot088@gmail.com. Если вбить его в поиск, то становится понятен истинный масштаб трагедии. Пострадало очень много людей.

Поэтому еще раз говорю: ни в коем случае никак не изменяйте поврежденные файлы. Иначе вы потеряйте даже малейший шанс на их восстановление в дальнейшем.

Также не рекомендуется переустанавливать операционную систему и чистить временные и системные каталоги. Короче, до выяснения всех обстоятельств ничего не трогаем, дабы не усложнить себе жизнь. Хотя, казалось бы, куда уже хуже.

Попадает данная зараза на компьютер чаще всего по электронной почте с горящей темой наподобие “Срочно, руководителю. Письмо из банка” и тому подобное. Во вложении, которое может выглядеть безобидным pdf или jpg файлом и кроется враг.

Запустив его, ничего страшного, на первый взгляд, не происходит. На слабом офисном ПК пользователь может заметить некую “тормознутость”. Это вирус, маскируясь под системный процесс, уже делает свое грязное дело.

На Windows 7 и выше при запуске вредителя будет постоянно появляться окно Контроля учетных записей с запросом разрешения изменений. Конечно же, неопытный пользователь со всем согласиться, тем самым подписав себе приговор.

Да, по факту вирус уже блокирует доступ к файлам и когда закончит, на рабочем столе появится надпись с предупреждением “Ваши файлы зашифрованы”. В общем, это попа. Дальше начинается жесть.

Как вылечить вирус-шифровальщик

Исходя из вышенаписанного можно сделать вывод, что если страшная надпись на рабочем столе еще не появилась, а вы уже увидели первые файлы с непонятными длинными названиями из хаотичного набора различных символов, немедленно достаньте компьютер из розетки.

Именно так, грубо и бескомпромиссно. Тем самым вы остановите алгоритм работы зловреда и сможете хоть что-то спасти. К сожалению, в моем случае сотрудник этого не знал и потерял все. Твою мать…

Вишенкой на торте для меня был тот факт, что, оказывается, данный вирус без проблем шифрует все подключенные к ПК съемные носители и сетевые диски с правами доступа на запись. Именно там и были резервные копии.

Теперь о лечении. Первое, что нужно понимать: вирус лечится, но файлы так и останутся зашифрованными. Возможно, навсегда. Сам процесс лечения ничего сложного из себя не представляет.

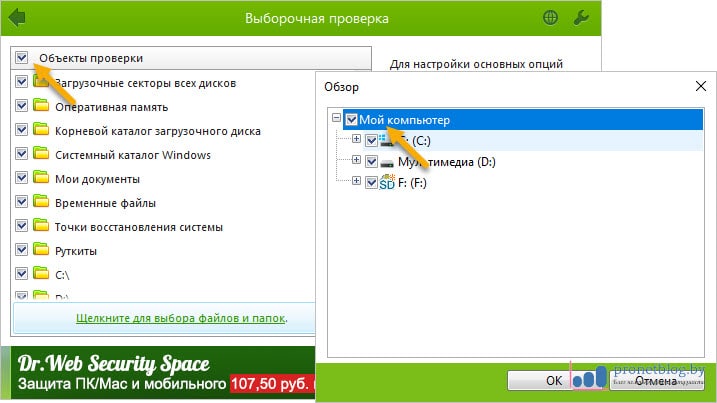

Для этого необходимо подключить винчестер к другому компьютеру и просканировать утилитами вроде Dr.Web CureIt или Kaspersky Virus Removal Tool. Можно для надежности двумя поочередно. Если нести зараженный винт на другой комп сцыкотно, загрузитесь с Live CD.

Как правило, подобные антивирусные решения без проблем находят и удаляют шифровальщик. Но иногда они ничего не обнаруживают, поскольку вирус, сделав свою работу, может сам удалиться из системы. Такой вот сучий потрох, которые заметает все следы и затрудняет его изучение.

Предвижу вопрос, почему антивирус сразу не предотвратил проникновения нежелательно ПО на компьютер? Тогда бы и проблем не было. На мой взгляд, на данный момент антивирусы проигрывают битву с шифровальщиками и это очень печально.

К тому же, как я уже говорил, подобные вредоносные программы работают на основе легальных криптографических методов. То есть получается, что их работа как бы и не является противоправной с технической точки зрения. В этом и заключается трудность их выявления.

Постоянно выходят новые модификации, которые попадают в антивирусные базы только после заражения. Так что, увы, в этом случае 100% защиты быть не может. Только бдительное поведение при работе на ПК, но об этом чуть позже.

Как расшифровать файлы после вируса

Все зависит от конкретного случая. Выше писалось, что модификации вируса-шифровальщика могут быть какие угодно. В зависимости от этого, зашифрованные файлы имеют разные расширения.

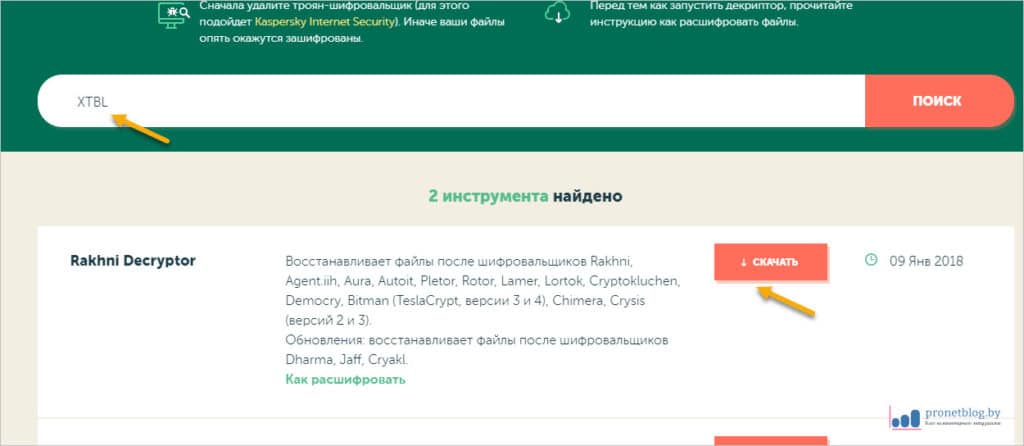

Хорошая новость заключается в том, что для многих версий заразы антивирусные компании уже придумали дешифраторы (декрипторы). На русскоязычном рынке лидером является “Лаборатория Касперского”. Для этих целей был создан следующий ресурс:

noransom.kaspersky.com

На нем в строке поиска вбиваем информацию по расширению либо электронную почту из записки о выкупе, жмем “Поиск” и смотрим, есть ли спасительная утилита для нас.

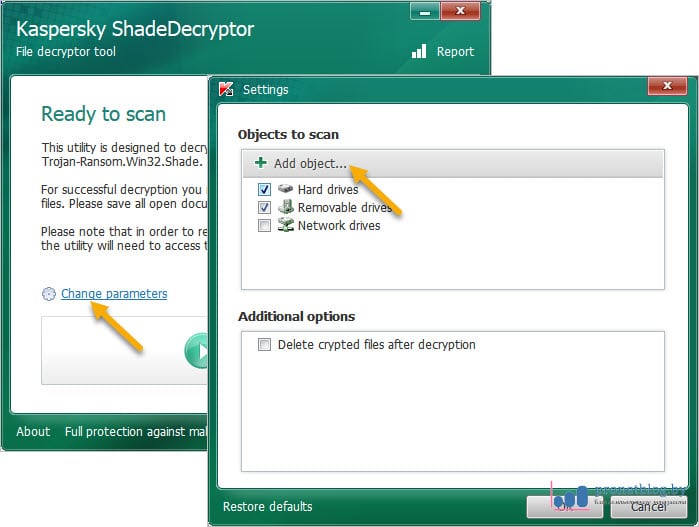

Если повезло, скачиваем программу из списка и запускаем. В описании к некоторым дешифраторам говорится, что при работе на компьютере должен быть интернет для возможности расширенного поиска ключей в онлайн-базе.

В остальном же все просто. Выбираем конкретный файл или диск полностью и запускаем сканирование. Если активировать пункт “Delete crypted files”, то после дешифровки все исходные файлы удалятся. Ой, я бы так не спешил, сразу нужно взглянуть на результат.

Для некоторых видов вируса программа может попросить две версии файла: исходную и зашифрованную. Если первой нет, значит, пиши пропало.

Также у пользователей лицензионных продуктов “Лаборатории Касперского” есть возможность обратиться на официальный форум за помощью с расшифровкой. Но пошерстив его со своим расширением (crypted000007) я понял, что ничем там не помогут. То же самое можно сказать и про Dr.Web.

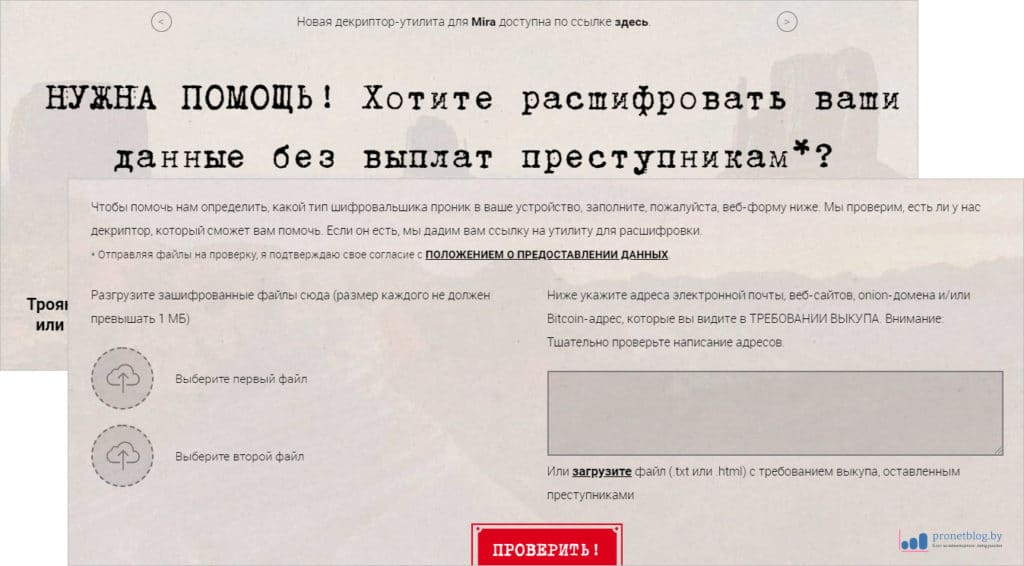

Есть еще один подобный проект, но уже международный. По информации из интернетов его поддержку осуществляют лидирующие производители антивирусов. Вот его адрес:

nomoreransom.org

Конечно, может оно и так, но сайт работает некорректно. На главной странице предлагается загрузить два зашифрованных файла, а также файл с выкупом, после чего система даст ответ, есть дешифровщик в наличии или нет.

Но вместо этого происходит переброс на раздел с выбором языка и на этом все. Поэтому можно самостоятельно зайти в раздел “Декриптор-утититы” и попробовать найти нужную программу.

Делать это не очень удобно, поскольку в кратком описании имеющегося ПО нет четкого указания на поддерживаемые расширения зашифрованных файлов. Для этого нужно читать расширенную инструкцию для каждого типа декриптора.

В процессе написания публикации был найден аналогичный сервис, который исправно работает по такому же принципу. Он поможет определить название угрозы и предложит “волшебную таблетку”, если таковая имеется. В верхнем правом углу сайта имеется кнопка переводчика для удобства пользователей.

id-ransomware.malwarehunterteam.com

Что делать? Платить или не платить

Если вы дочитали до этого заголовка, значит, файлы у вас по-прежнему стабильно зашифрованы. И тут вопрос: как поступить дальше? Ведь в случае шифровки крайне значимых файлов может быть парализована работа даже крупных предприятий, не говоря уже о малом бизнесе.

Первое, можно выполнить инструкцию мошенника и заплатить выкуп. Но статистика “Лаборатории Касперского” говорит о том, что каждое пятое предприятие так и не получило ключ с дешифратором после оплаты.

Это может происходить по разным причинам. Например, вирусом могли воспользоваться не сами создатели, у которых есть закрытый ключ, а мошенники-посредники.

Они просто модифицировали код зловреда, указав в файле выкупа свои данные, а второго ключа-то у них нет. Деньги получили и свалили. А вы кукуйте дальше.

В общем, не будут врать, всех технических нюансов я и сам не знаю. Но в любом случае заплатив вымогателям, вы мотивируете их на продолжение подобной деятельности. Ведь раз это работает и приносит деньги, почему нет.

Но в интернете я нашел как минимум две конторы, которые обещают помочь в этой беде и расшифровать даже файлы с расширением crypted000007. В одну из них я с большой боязнью обратился.

Скажу честно, ребята мне не помогли, поскольку сразу сказали, что дешифровщика у них нет, но могут попробовать восстановить около 30% оригинальных файлов, которые удалил вирус, с помощью низкоуровневого сканирования.

Я подумал и отказался. Но спасибо им, что лапши на уши не вешали, уделили время и все трезво пояснили. Ну и раз у них нет ключа, значит, они не должны взаимодействовать с мошенниками.

Но есть другая, более “интересная” контора, которая дает 100% гарантию на успех операции. Ее сайт находится вот по этому адресу:

dr-shifro.ru

Я попробовал пошерстить по профильным форумам, но так и не смог найти отзывов реальных клиентов. То есть все о ней знают, но мало кто пользовался. Замкнутый круг.

Эти ребята работают по факту полученного результата, никаких предоплат нет. Опять же повторюсь, дают гарантию на расшифровку даже crypted000007. Значит, у них есть ключ и декриптор. Отсюда вопрос: а откуда у них это добро? Или я чего-то не понимаю?

Не хочу говорить что-плохое, возможно, они добрые и пушистые, работают честно и помогают людям. Хотя технически без мастер-ключа это просто невозможно. В любом случае против них все же нашлась компрометирующая информация.

Хотя если вас вдруг приперло к стенке дальше некуда, попробуйте обратиться. Но все на собственных страх и риск. И деньги, много денег не забудьте.

Как защититься от вируса-шифровальщика

Приведу несколько основных постулатов, которые помогут обезопаситься, а в случае проникновения подобного зловреда свести потери к минимуму. Как-никак я все это прочувствовал на собственной шкуре.

Делать регулярные бэкапы на съемных (изолированных от сети) носителях. Без преувеличения могу сказать, это самое главное.

Не работать под учетной записью с правами администратора, чтобы в случае заражения минимизировать потери.

Внимательно следить за адресатами входящих писем и сбрасываемых ссылок в соц. сетях. Тут без комментариев.

Поддерживать в актуальном состоянии антивирусную программу. Может и спасет, но это неточно.

Обязательно включить теневое копирование файлов в Windows 7/10. Об этом подробно поговорим в ближайших выпусках.

Не выключать систему Контроля учетных записей в Windows 7 и выше.

Я же, в свою очередь, остаюсь с полностью зашифрованными вирусом офисными файлами. Буду периодически заглядывать на все ресурсы, указанные в статье, в надежде когда-нибудь увидеть там декриптор. Возможно, удача улыбнется в этой жизни, кто знает.

Так что, друзья, настоятельно рекомендую не попадать в подобные ситуации. На самом деле в таких моментах присутствует огромный стресс и нервозность. Моя репутация как администратора также пострадала, ведь я не справился с проблемой.

Одно дело, когда шифруются файлы пользователя на домашнем компьютере такие как фильмы, музыка и так далее. Совсем другие, когда теряется доступ ко всему делопроизводству предприятия минимум за 5-7 лет. Это больно, я уже знаю.

Источник

Этот текст предназначен для тех людей, которые либо вообще не слышали ничего о троянах-вымогателях, либо слышали, но особо не вникали. Здесь мы постараемся максимально просто и наглядно объяснить, что за звери такие трояны-вымогатели, почему их стоит опасаться и как от них защититься.

Что такое Ransomware?

Ransomware, или трояны-вымогатели, — это разновидность зловредных программ, которая за последнее время из просто распространенной стала очень-очень распространенной.

По тому, как они портят жизнь людям, их можно разделить на два основных типа — шифровальщики (крипторы, cryptoransomware) и блокировщики (blockers, блокеры).

Шифровальщики, попадая на ваш компьютер, шифруют ценные файлы: документы, фотографии, сохранения к играм, базы данных и так далее — таким образом, что их нельзя открыть. То есть вы не сможете ими воспользоваться. А за расшифровку создатели шифровальщиков требуют выкуп — в среднем около $300, то есть совсем уж дешево от них не отделаться.

Блокировщики получили свое имя за то, что они просто блокируют доступ к устройству. То есть воспользоваться не получится не просто файлами, а всем компьютером целиком. Они тоже требуют выкуп, но обычно не такой большой, как шифровальщики.

Почему о вымогателях стоит знать и что в них страшного

Начнем с того, что вымогателей стало уж очень много и встречаются они уж очень часто. Они есть для всех операционных систем: для Windows, для Mac OS X, для Linux и для Android. То есть трояны-вымогатели встречаются не только для компьютеров, но и для смартфонов и планшетов. Больше всего их для Windows и Android.

К тому же заразиться довольно просто: трояны-вымогатели чаще всего попадают в компьютер, когда пользователи открывают нехорошие почтовые вложения, переходят по сомнительным ссылкам или устанавливают приложения из неофициальных источников. Но могут проникать и с абсолютно добропорядочных сайтов — например, злоумышленники навострились подсовывать их в рекламу.

Также преступники научились убеждать людей, что им предлагается скачать или открыть что-то полезное — письмо из банка, счет, какую-нибудь ценную программу и так далее. При этом на самом деле на компьютер попадает блокировщик или шифровальщик.

Пожалуй, главная проблема шифровальщиков состоит в том, что просто вылечить их вы не сможете. То есть если вы попытаетесь вылечить шифровальщика антивирусом или специальной утилитой, то у вас это, скорее всего, получится — вот только файлы это не вернет: они так и останутся зашифрованными.

Более того, заплатить выкуп — тоже не универсальное лекарство. Во-первых, это дорого. Во-вторых, это поощряет преступников делать новых и новых шифровальщиков. А в-третьих, это еще и не всегда помогает. Согласно нашей статистике, 20% тех, кто все-таки заплатил мошенникам выкуп, так и не получили обратно свои файлы. Просто потому, что преступники — это преступники. Не стоит ждать от них честности.

Как расшифровать файлы?

Если шифровальщик проник в систему и успел натворить дел, то просто так сами вы файлы не расшифруете. Вариантов, по сути, два. Можно, конечно, заплатить выкуп злоумышленникам, но мы бы этого делать не советовали по вышеуказанным причинам.

Второй вариант — зайти на сайт noransom.kaspersky.com и посмотреть, нет ли там декриптора, который помог бы вам расшифровать файлы. Все наши декрипторы абсолютно бесплатны, но, к сожалению, далеко не от всех шифровальщиков получается создать такое лекарство. Так что лучше не доводить до крайностей и защищаться от них заранее.

Как защититься от вымогателей?

Не открывайте подозрительные вложения в почте, не ходите по сомнительным сайтам и не скачивайте программы с каких-либо сайтов, кроме официальных магазинов и сайтов самих разработчиков.

Регулярно делайте резервные копии важных файлов. Если все ваши файлы есть не только на компьютере, но и на отдельном жестком диске или в облаке, то можно просто вылечить шифровальщика и скопировать файлы обратно на компьютер.

Установите хороший антивирус. Например, Kaspersky Internet Security, в котором есть специальный модуль «Мониторинг активности», отлично защищающий от шифровальщиков. Кстати, по данным одного из недавних независимых тестирований, Kaspersky Internet Security справляется со 100% троянов-вымогателей.

На нашем блоге есть более подробный текст, из которого вы можете узнать больше о различных видах вымогателей и о том, откуда они берутся, а также почерпнуть еще несколько полезных советов по борьбе с ними. Ну а чтобы какой-нибудь новый шифровальщик не застал вас врасплох, советуем следить за новостями.

Источник

В новости «ОСТОРОЖНО. Вирус-шифровальщик Trojan.Encoder.225» я уже подробно рассказывал об одном конкретном вирусе Trojan.Encoder.225, но, на тот момент, решения по расшифровке я так и не получил.

Но в последствии (спустя 3 с лишним недели после начала дэшифровки) ситуация изменилась в лучшую сторону. За этот период мною были успешно расшифрованы данные сразу после двух вирусов Trojan.Encoder.225 и Trojan.Encoder.263 на разных ПК.

Напомним: троянцы семейства Trojan.Encoder представляют собой вредоносные программы, шифрующие файлы на жестком диске компьютера и требующие деньги за их расшифровку. Зашифрованными могут оказаться файлы *.mp3, *.doc, *.docx, *.pdf, *.jpg, *.rar и так далее.

Со всем семейством этого вируса познакомиться лично не удалось, но, как показывает практика, метод заражения, лечения и расшифровки у всех примерно похожи:

1. жертва заражается через спам-письмо с вложением (реже инфекционным путем),

2. вирус распознается и удаляется (уже) почти любым антивирусом со свежими базами,

3. файлы расшифровываются путем подбора паролей-ключей к используемым видам шифрования.

Например, в Trojan.Encoder.225 используется шифрование RC4 (модифицированный) + DES, а в Trojan.Encoder.263 — BlowFish в CTR-режиме. Эти вирусы на данный момент расшифровываются на 99% исходя из личной практики.

Но не всё так гладко. Некоторые вирусы-шифровальщики требуют месяцы непрерывной дешифровки (Trojan.Encoder.102), а другие (Trojan.Encoder.283) и вовсе не поддаются корректной расшифровке даже для специалистов компании «Доктор Вэб», которая, собственно, играет ключевую роль в данной статье.

Теперь по порядку.

В начале августа 2013 года ко мне обратились клиенты с проблемой зашифрованных файлов вирусом Trojan.Encoder.225. Вирус, на тот момент, новый, никто ничего не знает, в интернете информации 2-3 тематических ссылки гугла. После продолжительных поисков на просторах интернета выясняется, что единственная (найденная) организация, которая занимается проблемой расшифровки файлов после этого вируса — это компания «Доктор Веб». А именно: дает рекомендации, помогает при обращении в тех.поддержку, разрабатывает собственные дешифровщики и т.д.

Негативное отступление.

И, пользуясь случаем, хочу отметить два

жирнющих

минуса «Лаборатории Касперского». Которые, при обращении в их тех.поддержку, отмахиваются «мы работаем над этим вопросом, о результатах уведомим по почте». И еще, минус в том — что ответа на запрос я так и не получил. Спустя 4 месяца. Ни«хрена» себе время реакции. А я тут стремлюсь к стандарту «не более одного часа с оформления заявки».

Стыдно, товарищ Евгений Касперский, генеральный директор «Лаборатории Касперского». А ведь у меня добрая половина всех компаний «сидит» на нем. Ну да ладно, лицензии кончаются в январе-марте 2014 года. Стоит ли говорить о том, буду ли я продлевать лицензию?;)

Представляю лица «спецов» из компаний «попроще», так сказать НЕгигантов антивирусной индустрии. Наверное вообще «забились в уголок» и «тихо плакали».

Хотя, что уж там, абсолютно все «лоханулись» по полной. Антивирус, в принципе, не должен был допустить попадание этого вируса на комп. Тем более учитывая современные технологии. А у «них», ГИГАНТОВ антиВИРУСНОЙ индустрии, якобы всё схвачено, «эврестический анализ», «система упреждения», «проактивная защита»…

ГДЕ ЭТИ ВСЕ СУПЕР-СИСТЕМЫ БЫЛИ, КОГДА РАБОТНИК ОТДЕЛА КАДРОВ ОТКРЫВАЛ «БЕЗОБИДНОЕ» ПИСЬМО С ТЕМОЙ «РЕЗЮМЕ»???

Что должен был подумать сотрудник?

Если ВЫ не можете нас защитить, то зачем ВЫ нам нужны вообще?

И всё бы хорошо было с «Доктор Вэб», да только чтобы получить помощь, надо, естественно, иметь лицензию на какой либо их программный продукт. При обращении в тех.поддержку (далее ТП) надо предоставить серийный номер Dr.Web и не забыть в строке «Категория запроса:» выбрать «запрос на лечение» или просто предоставить им зашифрованный файл в лабораторию. Сразу оговорюсь, что так называемые «журнальные ключи» Dr.Web, которые в интернете выкладываются пачками, не подходят, так как не подтверждают приобретение каких либо программных продуктов, и отсеиваются специалистами ТП на раз-два. Проще купить самую «дешманскую» лицензию. Потому как если вы взялись за расшифровку — вам эта лицензия окупится в «мулион» раз. Особенно если папка с фотками «Египет 2012» была в одном экземпляре…

Попытка №1

Итак, купив «лицензию на 2 ПК на год» за н-сумму денег, обратившись в ТП и предоставив некоторые файлы я получил ссылку на утилиту-дешифровщик te225decrypt.exe версии 1.3.0.0. В предвкушении успеха, запускаю утилиту (надо указать ей на один из зашифрованных *.doc файлов). Утилита начинает подбор, нещадно загружая на 90-100% старенький процессор E5300 DualCore, 2600 MHz (разгон до 3,46Ггц) /8192 MB DDR2-800, HDD 160Gb Western Digital.

Тут, параллельно со мной в работу включается коллега на ПК core i5 2500k (разгон до 4.5ghz) /16 ram 1600/ ssd intel (это для сравнения затраченного времени в конце статьи).

Спустя 6 суток у меня утилита отрапортовала об расшифровке 7277 файлов. Но счастье длилось не долго. Все файлы расшифровались «криво». То есть, например, документы microsoft office открываются, но с разными ошибками: «Приложением Word в документе *.docx обнаружено содержимое, которое не удалось прочитать» или «Не удается открыть файл *.docx из-за ошибок его содержимого». Файлы *.jpg тоже открываются либо с ошибкой, либо 95% изображения оказывается затертым черным или салатово-зелёным фоном. У файлов *.rar — «Неожиданный конец архива».

В общем полная неудача.

Попытка №2

Пишем в ТП о результатах. Просят предоставить пару файлов. Через сутки опять дают ссылку на утилиту te225decrypt.exe, но уже версии 1.3.2.0. Ну что ж, запускаем, альтернативы то все равно не было тогда. Проходит около 6 суток и утилита завершает свою работу ошибкой «Невозможно подобрать параметры шифрования». Итого 13 суток «коту под хвост».

Но мы не сдаемся, на счету важные документы нашего *бестолкового* клиента без элементарных бэкапов.

Попытка №3

Пишем в ТП о результатах. Просят предоставить пару файлов. И, как вы уже догадались, спустя сутки дают ссылку на всё ту же утилиту te225decrypt.exe, но уже версии 1.4.2.0. Ну что ж, запускаем, альтернативы то как не было, так и не появилось ни от Лаборатории Касперского, ни от ESET NOD32 ни от других производителей антивирусных решений. И вот, спустя 5 суток 3 часа 14 минут (123,5 часа) утилита сообщает о расшифровке файлов (у коллеги на core i5 расшифровка заняла всего 21 час 10 минут).

Ну, думаю, была-небыла. И о чудо: полный успех! Все файлы расшифрованы корректно. Всё открывается, закрывается, смотрится, редактируется и сохраняется исправно.

Все счастливы, THE END.

«А где же история про вирус Trojan.Encoder.263?», спросите вы. А на соседнем ПК, под столом… была. Там всё было проще: Пишем в ТП «Доктора Вэба», получаем утилиту te263decrypt.exe, запускаем, ждем 6,5 суток, вуаля! и всё готово.Подведя итог, могу привести несколько советов с форума «Доктор Вэб» в моей редакции:

Что необходимо сделать в случае заражения вирусом-шифровальщиком:

— прислать в вирусную лабораторию Dr. Web или в форму «Отправить подозрительный файл» зашифрованный doc-файл.

— Дожидаться ответа сотрудника Dr.Web и далее следовать его указаниям.

Что НЕ нужно делать:

— менять расширение у зашифрованных файлов; Иначе, при удачно подобранном ключе утилита просто не «увидит» файлов, которые надо расшифровать.

— использовать самостоятельно без консультации со специалистами любые программы для расшифровки/восстановления данных.

Внимание, имея свободный от других задач сервак, рпедлагаю свои безвозмездные услуги по расшифровке ВАШИХ данных. Сервак core i7-3770K c разгоном до *определенных частот*, 16ГБ ОЗУ и SSD Vertex 4.

Для всех активных пользователей «хабра» использование моих ресурсов будет БЕСПЛАТНА!!!

Пишите мне в личку или по иным контактам. Я на этом уже «собаку съел». Поэтому мне не лень на ночь поставить сервак на расшифровку.

Этот вирус — «бич» современности и брать «бабло» с однополчан — это не гуманно. Хотя, если кто-нибудь «бросит» пару баксов на мой счет яндекс.деньги 410011278501419 — я буду не против. Но это совсем не обязательно. Обращайтесь. Обрабатываю заявки в своё свободное время.

Новые сведенья!

Начиная с 08.12.2013 года началось распространение нового вируса из всё той же серии Trojan.Encoder под классификацией «Доктора Вэба» — Trojan.Encoder.263, но с шифрованием RSA. Данный вид на сегодняшнее число (20.12.2013г.) не поддается расшифровке, так как использует очень устойчивый метод шифрования.

Всем, кто пострадал от этого вируса рекомендую:

1. Используя встроенный поиск windows найти все файлы, содержащие расширение .perfect, скопировать их на внешний носитель.

2. Скопировать так же файл CONTACT.txt

3. Положить этот внешний носитель «на полочку».

4. Ждать появления утилиты-дешифратора.

Что НЕ надо делать:

Не надо связываться со злоумышленниками. Это глупо. В более чем 50% случаев после «оплаты» в, примерно, 5000р., вы не получите НИЧЕГО. Ни денег, ни дешефратора.

Справедливости ради стоит отметить, что в интернете есть те «счастливчики», которые за «бабло» получали свои файлы обратно путем дешифрования. Но, верить этим людям не стоит. Будь я вирусописателем, первое, чтоб я сделал — дак это распространил информацию типа «я заплатил и мне выслали дешифратор!!!».

За этими «счастливчиками» могут быть всё те же злоумышленники.

Что ж… пожелаем удачи остальным антивирусным компаниям в создании утилиты по дешифровке файлов после вирусов группы Trojan.Encoder.

Отдельная благодарность за проделанную работу по созданию утилит-дешифраторов товарищу v.martyanov`у с форума «Доктор Вэб».

Источник