Вирус шифровальщик 2016 как вылечить и расшифровать файлы

Вирус-шифровальщик — это вредоносная программа, которая при своей активизации шифрует все персональные файлы, такие как документы, фотографии и тд. Количество подобных программ очень велико и оно увеличивается с каждым днём. Только в последнее время мы столкнулись с десятками вариантами шифровальщиков: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt, .da_vinci_code, toste, fff и т.д. Цель таких вирусов-шифровальщиков заставить пользователей купить, часто за большую сумму денег, программу и ключ необходимые для расшифровки собственных файлов.

Конечно можно восстановить зашифрованные файлы просто выполнив инструкцию, которую создатели вируса оставляют на заражённом компьютере. Но чаще всего стоимость расшифровки очень значительна, так же нужно знать, что часть вирусов-шифровальщиков так зашифровывают файлы, что расшифровать их потом просто невозможно. И конечно, просто неприятно платить за восстановление своих собственных файлов.

Ниже мы более подробно расскажем о вирусах-шифровальщиках, способе их проникновения на компьютер жертвы, а так же о том, как удалить вирус-шифровальщик и восстановить зашифрованные им файлы.

Как вирус-шифровальщик проникает на компьютер ?

Что такое вирус-шифровальщик ?

Мой компьютер заражён вирусом-шифровальщиком ?

Как расшифровать файлы зашифрованные вирусом-шифровальщиком ?

Как удалить вирус-шифровальщик ?

Как восстановить файлы зашифрованные вирусом-шифровальщиком ?

Как предотвратить заражение компьютера вирусом-шифровальщиком ?

Как вирус-шифровальщик проникает на компьютер

Вирус-шифровальщик обычно распространяется посредством электронной почты. Письмо содержит зараженные документы. Такие письма рассылаются по огромной базе адресов электронной почты. Авторы этого вируса используют вводящие в заблуждения заголовки и содержание писем, стараясь обманом заставить пользователя открыть вложенный в письмо документ. Часть писем сообщают о необходимости оплаты счёта, другие предлагают посмотреть свежий прайс-лист, третьи открыть весёлую фотографию и т.д. В любом случае, результатом открытия прикреплённого файла будет заражение компьютера вирусом-шифровальщиком.

Что такое вирус-шифровальщик

Вирус-шифровальщик — это вредоносная программа, которая поражает современные версии операционных систем семейства Windows, такие как Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Эти вирусы стараются использовать как можно более стойкие режимы шифрования, например RSA-2048 с длиной ключа 2048 бит, что практически исключает возможность подбора ключа для самостоятельной расшифровки файлов.

Во время заражения компьютера, вирус-шифровальщик использует системный каталог %APPDATA% для хранения собственных файлов. Для автоматического запуска себя ври включении компьютера, шифровальщик создаёт запись в реестре Windows: разделах HKCUSoftwareMicrosoftWindowsCurrentVersionRun, HKCUSoftwareMicrosoftWindowsCurrentVersionRunOnce, HKCUSoftwareMicrosoftWindowsCurrentVersionRun, HKCUSoftwareMicrosoftWindowsCurrentVersionRunOnce.

Сразу после запуска вирус сканирует все доступные диски, включая сетевые и облачные хранилища, для определения файлов которые будут зашифрованы. Вирус-шифровальщик использует расширение имени файла, как способ определения группы файлов, которые будут подвергнуты зашифровке. Шифруются практически все виды файлов, включая такие распространенные как:

0, .1, .1st, .2bp, .3dm, .3ds, .sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .odt, .wav, .wbc, .wbd, .wbk, .wbm, .wbmp, .wbz, .wcf, .wdb, .wdp, .webdoc, .webp, .wgz, .wire, .wm, .wma, .wmd, .wmf, .wmv, .wn, .wot, .wp, .wp4, .wp5, .wp6, .wp7, .wpa, .wpb, .wpd, .wpe, .wpg, .wpl, .wps, .wpt, .wpw, .wri, .ws, .wsc, .wsd, .wsh, .x, .x3d, .x3f, .xar, .xbdoc, .xbplate, .xdb, .xdl, .xld, .xlgc, .xll, .xls, .xlsm, .xlsx, .xmind, .xml, .xmmap, .xpm, .xwp, .xx, .xy3, .xyp, .xyw, .y, .yal, .ybk, .yml, .ysp, .z, .z3d, .zabw, .zdb, .zdc, .zi, .zif, .zip, .zw

Сразу после того как файл зашифрован он получает новое расширение, по которому часто можно идентифицировать имя или тип шифровальщика. Некоторые типы этих вредоносных программ могут так же менять имена зашифрованных файлов. Затем вирус создаёт текстовой документ с именами подобными HELP_YOUR_FILES, README, который содержит инструкцию по расшифровке зашифрованных файлов.

Во время своей работы вирус-шифровальщик старается закрыть возможность восстановить файлы используя систему SVC (теневые копии файлов). Для этого вирус в командном режиме вызывает утилиту администрирования теневых копий файлов с ключом запускающим процедуру их полного удаления. Таким образом, практически всегда, невозможно восстановить файлы посредством использования их теневых копий.

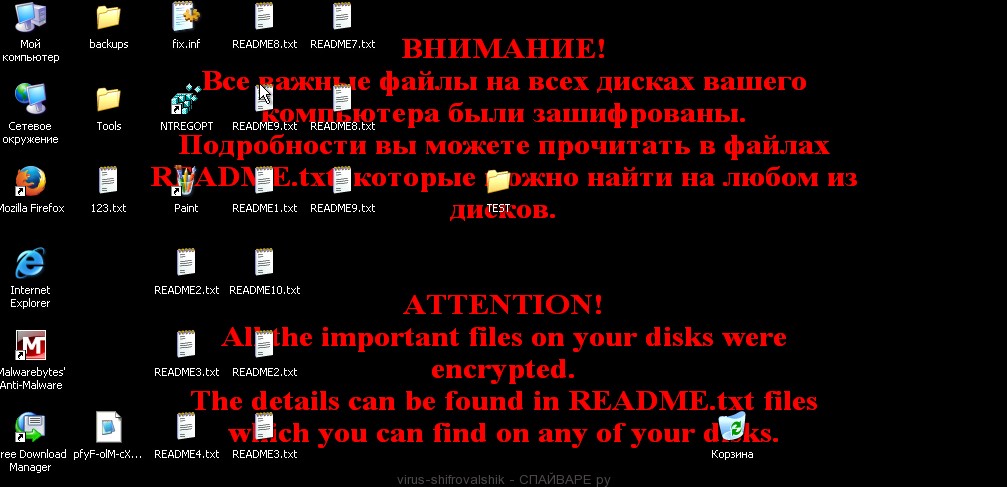

Вирус-шифровальщик активно использует тактику запугивания, давая жертве ссылку на описание алгоритма шифрования и показывая угрожающее сообщение на Рабочем столе. Он пытается таким образом заставить пользователя зараженного компьютера, не раздумывая, выслать ID компьютера на адрес электронной почты автора вируса, для попытки вернуть свои файлы. Ответом на такое сообщение чаще всего является сумма выкупа и адрес электронного кошелька.

Мой компьютер заражён вирусом-шифровальщиком ?

Определить заражён компьютер или нет вирусом-шифровальщиком довольно легко. Обратите внимание на расширения ваших персональных файлов, таких как документы, фотографии, музыка и т.д. Если расширение сменилось или ваши персональные файлы пропали, оставив после себя множество файлов с неизвестными именами, то компьютер заражён. Кроме этого признаком заражения является наличие файла с именем HELP_YOUR_FILES или README в ваших каталогах. Этот файл будет содержать инструкцию по расшифровке файлов.

Если вы подозреваете, что открыли письмо зараженное вирусом шифровальщиком, но симптомов заражения пока нет, то не выключайте и не перезагружайте компьютер. Выполните шаги описанные в этой инструкции, раздел Как удалить вирус-шифровальщик. Ещё раз повторюсь, очень важно не выключать компьютер, в некоторых типах шифровальщиков процесс зашифровки файлов активизируется при первом, после заражения, включении компьютера!

Как расшифровать файлы зашифрованные вирусом-шифровальщиком ?

Если эта беда случилась, то не нужно паниковать! Но нужно знать, что в большинстве случаев бесплатного расшифровщика нет. Виной этому, стойкие алгоритмы шифрования, используемые подобными вредоносными программами. Это значит без личного ключа расшифровать файлы практически невозможно. Использовать метод подбора ключа так же не выход, из-за большой длины ключа. Поэтому, к сожалению, только оплата авторам вируса всей запрошенной суммы — единственный способ попытаться получить ключ расшифровки.

Конечно, нет абсолютно никакой гарантии, что после оплаты авторы вируса выйдут на связь и предоставят ключ необходимый для расшифровки ваших файлы. Кроме этого нужно понимать, что платя деньги разработчикам вирусов, вы сами подталкиваете их на создание новых вирусов.

Как удалить вирус-шифровальщик ?

Перед тем как приступить к этому, вам необходимо знать, что приступая к удалению вируса и попытке самостоятельного восстановления файлов, вы блокируете возможность расшифровать файлы заплатив авторам вируса запрошенную ими сумму.

Kaspersky Virus Removal Tool и Malwarebytes Anti-malware могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

5.1. Удалить вирус-шифровальщик с помощью Kaspersky Virus Removal Tool

Скачайте программу Kaspersky Virus Removal Tool. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Начать проверку для запуска сканирования вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

5.2. Удалить вирус-шифровальщик с помощью Malwarebytes Anti-malware

Скачайте программу Malwarebytes Anti-malware. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Далее и следуйте указаниям программы. После окончания установки вы увидите основной экран программы.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

Как восстановить файлы зашифрованные вирусом-шифровальщиком ?

В некоторых случая можно восстановить файлы зашифрованные вирусом-шифровальщиком . Попробуйте оба метода.

6.1. Восстановить зашифрованные файлы используя ShadowExplorer

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу ShadowExplorer. Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

6.2. Восстановить зашифрованные файлы используя PhotoRec

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

Скачайте программу PhotoRec. Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Как предотвратить заражение компьютера вирусом-шифровальщиком ?

Большинство современных антивирусных программ уже имеют встроенную систему защиты от проникновения и активизации вирусов-шифровальщиков. Поэтому если на вашем компьютере нет антивирусной программы, то обязательно её установите. Как её выбрать можете узнать прочитав эту статью.

Более того, существуют и специализированные защитные программы. Например это CryptoPrevent, подробнее тут.

Несколько финальных слов

Выполнив эту инструкцию ваш компьютер будет очищен от вируса-шифровальщика. Если у вас появились вопросы или вам необходима помощь, то обращайтесь на наш форум.

Источник

Полную версию статьи со всеми дополнительными видео уроками смотрите в источнике: https://hetmanrecovery.com/ru/recovery_news/how-to-remove-the-virus-cipher-xtbl-and-restore-encrypted-files.htm

Читайте, как защититься от заражения вирусом шифровальщиком и удалить XTBL с компьютера. Стоит ли платить выкуп, и как восстановить зашифрованные шифровальщиком файлы. Вирусы вымогатели – одна из худших кибер-инфекций, с которыми вы можете столкнуться. Они не зря пользуются такой репутацией на просторах интернета, так как это действительно страшный инструмент.

Все вымогатели спроектированы по одинаковому принципу. Проскальзывая в вашу систему не замеченными, они начинают шифровать ваши файлы, чтобы в последствии требовать у вас выкуп за доступ к ним.

Вирус шифровальщик

Если вы вдруг обнаружите один или все из ваших файлов переименованы с расширением XTBL или другим неизвестным расширением файла, вам не повезло – вы столкнулись с вирусом-шифровальщиком. Вскоре вы получите сообщение с предложением оплатить возможность разблокировки ваших файлов. Иногда это может быть окно с текстом, иногда текстовый документ Readme на рабочем столе или даже в каждой папке с файлами. Обращение к пользователю может быть продублировано на нескольких языках кроме английского и содержит все требования злоумышленников создателей вируса.

Казалось бы, проще заплатить, чтобы избавиться от такого вируса, но это не так. Независимо от требований вируса, не соглашайтесь на них – он нанесет по вам двойной удар. Ваши заблокированные файлы скорее всего не поддадутся восстановлению – примите это, и не пересылайте деньги для разблокировки файлов. В противном случае кроме файлов вы потеряете еще и деньги.

Вы можете получить сообщение с таким содержанием:

«Все файлы вашего компьютера включая видео, фото и документы были зашифрованы. Шифрование было произведено с использованием уникального публичного ключа сгенерированного для этого компьютера. Для расшифровки файлов необходимо использовать приватный ключ.

Единственная копия этого ключа сохранена на секретном сервере в интернете. Ключ будет автоматически уничтожен по прошествии 7 дней, и никто не сможет получить доступ к файлам.»

Как компьютер мог заразиться вирусом шифровальщиком

Вирус вымогатель не может появиться на компьютере с помощью магии. Он состоит из нескольких элементов установка которых должна была быть обязательно одобрена вами лично. Конечно же вирус не делал этого в открытой форме, это было с делано с помощью уловок и обмана.

Например, один из наиболее популярных методов проникновения, это использование бесплатных программ, поврежденных сайтов или ссылок. Также инфицирование может быть замаскировано под обновление Java или Flash Player. Вы будете уверены в том, что ставите обновления известной вам программы и дадите зеленый свет на установку опасной и вредной инфекции.

Что бы не попасть в неприятную ситуацию, будьте внимательны и аккуратны. Не спешите принимать какие-либо действия, если вы не уверены в них. Основная причина заражения вирусом – небрежность пользователя.

Удаление расширения XTBL или изменение имени файлов

Почему расширение файлов XTBL так опасно? Программа вымогатель найдет все ваши файлы, включая изображения, видео, музыку, документы и проведет процедуру шифрования с ними. Будут зашифрованы файлы любого формата: doc, .docx, .docm, .wps, .xls, .xlsx, .ppt, .pptx, .pptm, .pdd, .pdf, .eps, .ai, .indd, .cdr, .dng, .mp3, .lnk, .jpg, .png, .jfif, .jpeg, .gif, .bmp, .exif, .txt. Ничего не защитит их. После завершения шифрования расширения всех файлов будет изменено на XTBL и они больше не будут открываться.

Процедура изменения имени файла или удаления расширения XBTL не вернут доступ к файлам. Для этого их нужно расшифровать с помощью приватного ключа. Для получения этого ключа нужно выполнить все условия вымогателей. Но задайте себе вопрос: Вы можете довериться злоумышленникам, которые заразили ваш компьютер? Конечно же нет, учтите, правила игры изначально не в вашу пользу.

Стоит ли платить за ключ для расшифровки

На какой лучший сценарий вы можете рассчитывать? Вы заплатите выкуп и допустим вы получите ключ для расшифровки файлов, допустим он сработает и ваши файлы будут разблокированы. Но что дальше? Что защитит ваши данные от повторного шифрования на следующий день? Ничего.

Оплатив доступ к файлам, вы потеряете не только деньги, но и откроете доступ к вашей персональной и финансовой информации мошенникам, разработавшим вирус. Не позволяйте никому вмешиваться в вашу личную жизнь. Сумма, которую просят за ключ расшифровки, часто превышает $500. Ответьте себе на вопрос – вы готовы открыть ваши личные данные и банковскую информацию мошенникам, и дополнительно потерять $500 в обмен на призрачное обещание расшифровать файлы? Расставьте приоритеты правильно!

Инструкция по удалению вируса шифровальщика

- Удалите зловредный процесс с помощью менеджера процессов;

- Отобразите скрытые файлы

- Установите место нахождения вируса

- Восстановите зашифрованные XTBL вирусом файлы

Удалите зловредный процесс с помощью Менеджера процессов

- Откройте Менеджер процессов Windows с помощью комбинации клавиш CTRL + SHIFT + ESC.

- Просмотрите список процессов на наличие автоматически сгенерированных имен.

- Перед завершением процесса запишите его название в текстовый файл для дальнейшей идентификации, затем завершите процесс.

- Найдите и завершите все процессы, которые ассоциируются с расширением файла XTBL.

Для этого:

- Кликните правой кнопкой на процессе.

- Затем выберите «Открыть расположение файла».

- Завершите процесс если требуется.

- Удалите директории с зараженными файлами.

- Будьте внимательны, так как процесс будет замаскирован и его будет трудно обнаружить.

Отобразите скрытые файлы

- Перейдите в любую папку

- Выберите Файл – Изменить параметры папок и поиска.

- Перейдите на закладку «Вид».

- Включите опцию «Показать скрытые файлы и папки».

- Выключите опцию «Скрывать защищенные системные файлы».

- Нажмите кнопку Применить к папкам, затем Применить и Ок.

Установите место нахождения вируса

- Сразу после загрузки операционной системы нажмите сочетание клавиш Windows + R.

- В диалоговом окне введите Regedit. Будьте внимательны при редактировании реестра Windows, это может сделать систему не работоспособной.

В зависимости от вашей ОС (x86 или x64) перейдите в ветку

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun] или

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun]

или

[HKEY_LOCAL_MACHINESOFTWAREWow6432NodeMicrosoftWindowsCurrentVersionRun] и удалите параметр с автоматически сгенерированным именем.

В качестве альтернативы вы можете запустить msconfig и дополнительно перепроверить точку запуска вируса. Имейте ввиду, что имена процессов, папок и исполняемых файлов будут сгенерированы автоматически для вашего компьютера и будут отличаться от показанных примеров. Поэтому стоит использовать профессиональную программу антивирус для идентификации и удаления вируса, если вы не уверены в своих силах.

Восстановите зашифрованные XTBL вирусом файлы

Если у вас осталась резервная копия важных файлов – вы счастливчик, восстановите файлы из копии после лечения от вируса. Резервное копирование могло проходить как с помощью настроенной вами программой, так и без вашего вмешательства с помощью одного из инструментов ОС Windows: история файлов, точки восстановления, резервное копирование образа системы.

Если вы работаете на компьютере, подключенном к сети предприятия, то обратитесь за помощью к сетевому администратору. Скорее всего резервное копирование было настроено им. Если поиски резервной копии не увенчались успехом, опробуйте программу для восстановления данных.

Во время шифрования вирус создает новый файл и записывает в него зашифрованное содержимое оригинального файла. После чего оригинальный файл удаляется, поэтому его можно попробовать восстановить. Загрузите и установите Hetman Partition Recovery. Проведите полное сканирование диска, программа отобразит файлы доступные для восстановления. Конечно же вы не сможете вернуть все ваши файлы подобным образом, но это уже что-то!

Полную версию статьи со всеми дополнительными видео уроками смотрите в источнике: https://hetmanrecovery.com/ru/recovery_news/how-to-remove-the-virus-cipher-xtbl-and-restore-encrypted-files.htm

Источник