Wncry как вылечить вирус

В этом цифровом мире кибербезопасность всегда является горячей темой. И WannaCry может быть самым ненавистным вирусом за последние годы. По оценкам, это затронуло больше, чем компьютеры 200,000 в разных странах 150, и общий ущерб составил до миллиардов долларов. И эксперты полагали, что реальные устройства пострадали и потери больше, чем в отчете. Киберпреступники попросили всех заплатить как минимум $ 300 за расшифровку файлов. Есть ли способ восстановить зашифрованные файлы WNCRY без уплаты выкупа? На самом деле, есть шанс вернуть ваши файлы и сохранить $ 300 в вашем кармане. Все, что вам нужно, это следовать нашему руководству ниже.

- Часть 1. Что такое файл WNCRY

- Часть 2. Как восстановить WannaCrypt зашифрованные файлы

Часть 1, Что такое файл WNCRY

Прежде всего, давайте поговорим о том, что файл WNCRY в первую очередь. WannaCry – это своего рода криптовалюта-вымогатель, предназначенная для компьютеров с операционными системами Windows. Если компьютер-вымогатель подвергается воздействию компьютера, исходные файлы будут удалены, а копии будут зашифрованы в файл WNCRY. Например, файл xxx.doc становится xxx.doc.wncry.

Если жертвы не платят выкуп в криптовалюте Биткойн вовремя, все файлы исчезнут навсегда. Что еще хуже, вымогатель также ведет себя как червь, потенциально воздействуя на компьютеры и серверы в одной сети. Это станет катастрофой для организации.

Больше информации: Параметры восстановления системы.

Часть 2, Как восстановить WannaCrypt зашифрованные файлы

Способ шифрования файлов WannaCrypt немного особенный. Во-первых, он читает исходные файлы на зараженном компьютере в оперативную память. Затем начинается создание зашифрованных файлов, заканчивающихся WNCRY. Наконец, исходные файлы удаляются с жестких дисков. Если вы понимаете способ шифрования WNCRY, возможно, у вас есть метод восстановления зашифрованных файлов без выкупа: с помощью профессионального инструмента восстановления данных, такого как Apeaksoft Восстановление данных, Его основные функции:

1. Легко использовать. Этот инструмент для восстановления цифровых данных может вернуть удаленные файлы с локальных жестких дисков в один клик, так что даже новички могут понять это за несколько секунд.

2. Восстановление данных в различных ситуациях. Независимо от того, что ваши файлы будут потеряны из-за вирусной атаки, ошибки, зависания или сбоя системы, внезапных сбоев или форматирования жесткого диска, он может легко восстановить их.

3. Поддержка различных типов данных и форматов. Он работает для всех изображений, видео, аудио, документов, электронной почты и других форматов файлов, таких как JPG, ICO, PNG, BMP, GIF, PSD, TIFF, RAW, MP4, MP3, WAV, AVI, DOC, ZIP и т. Д. ,

4. Восстановление без потерь. С лучшим приложением восстановления файлов WNCRY, вы можете восстановить потерянные файлы в оригинальном качестве и формате.

5. Выборочно выздоровление. После сканирования вы можете просмотреть все потерянные файлы, упорядоченные по типам и форматам, и решить восстановить их все или определенные файлы.

6. Быстрее и легче. Этот инструмент восстановления данных является легким и может быстро и безопасно восстановить потерянные файлы.

7. Кроме того, восстановление данных доступно для 10 / 8.1 / 8 / Vista / XP и различных файловых систем, таких как NTFS, FAT16, FAT32, exFAT, EXT и т. Д.

Короче говоря, это лучший вариант, когда вы обнаружили, что ваши файлы стали WNCRY и вы хотите заплатить выкуп. Это также позволяет вам восстановить данные с SSD, жесткий диск, флешка, цифровая камера и многое другое.

Как восстановить WannaCrypt зашифрованные файлы

Шаг 1: Сканировать весь жесткий диск, чтобы найти удаленные файлы

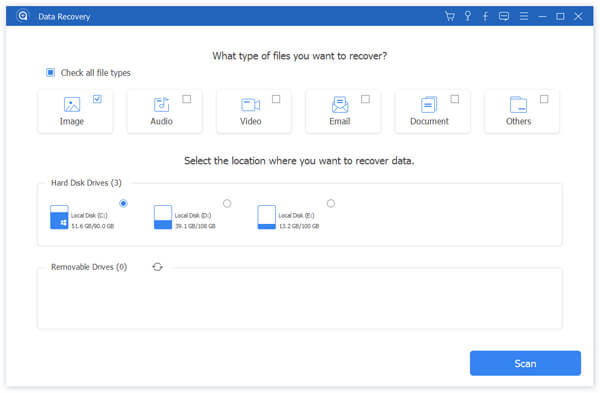

Загрузите последнюю версию Data Recovery и следуйте инструкциям на экране, чтобы установить ее на свой компьютер. После того, как вы откроете лучшее программное обеспечение для восстановления цифровых данных, вы получите две части: домашний интерфейс, тип данных и местоположение. Перейдите в область типов данных и установите флажки, какие типы данных вы хотите вернуть, такие как «Изображение», «Аудио», «Видео», «Документ», «Электронная почта» и «Другие». Затем перейдите к разделу местоположения и выберите жесткий диск, зашифрованный WannaCry, где файлы становятся WNCRY. Нажмите кнопку «Сканировать», чтобы запустить процесс восстановления зашифрованных файлов WannaCrypt.

Шаг 2: Предварительный просмотр файлов перед восстановлением WNCRY

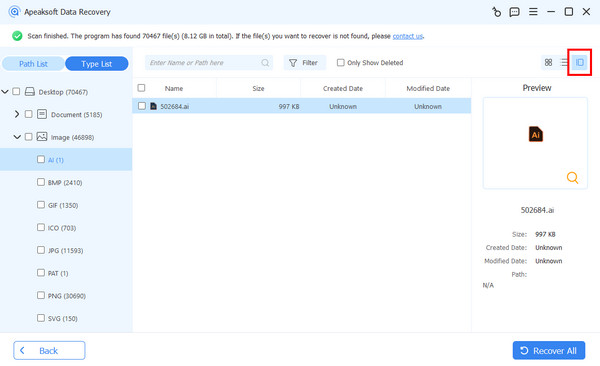

После стандартного сканирования вы попадете в окно результатов. Здесь вы можете проверить все восстанавливаемые файлы по типам и форматам. Например, нажмите на опцию «Изображение» на левой боковой панели, на правой панели появятся несколько папок, помеченных форматами изображений.

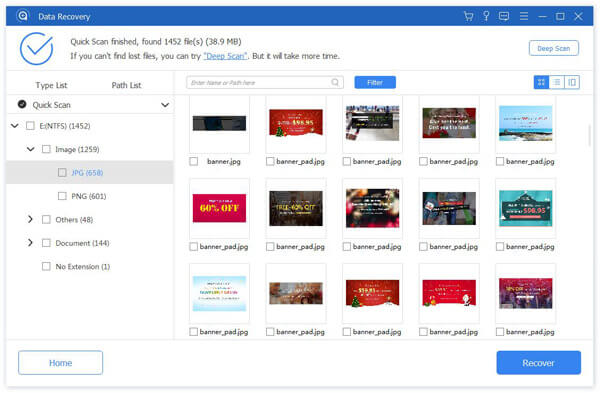

Открывая каждую папку, вы можете просматривать эскизы ваших фотографий. Функция «Фильтр» в верхней части окна позволяет быстро найти один файл с ключевым словом. Кроме того, если вы хотите восстановить больше зашифрованных файлов WNCRY, нажмите кнопку «Глубокое сканирование» в правом верхнем углу окна.

Шаг 3: Восстановить файлы WNCRY в один клик

Выберите все файлы, которые вы хотите восстановить, установив соответствующий флажок или целые папки. Нажмите кнопку «Восстановить», выберите место сохранения в всплывающем диалоговом окне и нажмите «ОК», чтобы начать восстановление файлов WNCRY. Когда он закончится, вы можете получить доступ к своим файлам в обычном режиме.

Вам также нравится читать: Mac Internet Recovery.

Советы, чтобы защитить себя от WannaCry Ransomware

Как уже упоминалось, WannaCry распространяется как червь и может влиять на устройства в одной сети. Чтобы не заразиться и файлы стали WNCRY, вот несколько советов:

1. Обновите операционную систему Windows прямо сейчас. Вымогателей и вирусов полагаются на ошибки в Windows. Microsoft исправляет множество ошибок в каждом обновлении, поэтому вам лучше установить последнее обновление Windows.

2. Включите автоматическое обновление Windows. Многие люди отключают функцию автоматического обновления Microsoft для повышения производительности. Это может пропустить последнее обновление и увеличить риск заражения.

3. Установите антивирусное программное обеспечение или специальный блокировщик вымогателей. Если у вас есть один на вашем компьютере, не забудьте обновить его до настоящего времени.

4. Не публикуйте свои личные данные в социальных сетях и не переходите по странным ссылкам в своих электронных письмах и социальных сетях.

5. Сделайте резервную копию всего жесткого диска. WNCRY шифрует файлы только в Windows, поэтому вы можете создавать резервные копии файлов на Mac OS, устройстве Android или в облачных сервисах.

Заключение

Основываясь на совместном использовании, вы можете понять, что такое WNCRY и как восстановить зашифрованные файлы WNCRY. Как следует из названия, WannaCry заставляет жертв плакать. Для работы WNCRY мы использовали утилиту для восстановления зашифрованных файлов WannaCrypt, Apeaksoft Data Recovery. Таким образом, вы можете вернуть свои файлы и сохранить выкуп одновременно. И мы также рассказали вам, как предотвратить заражение. Мы хотим, чтобы наш гид был полезен для вас. Если у вас есть дополнительные вопросы, связанные с WNCRY, пожалуйста, оставьте сообщение ниже.

Источник

О массовых заражениях компьютеров трояном-шифровальщиком WannaCry («хочется плакать»), начавшихся 12 мая 2017 года, сегодня не знает, пожалуй, только очень далекий от Интернета человек. А реакцию тех, кто знает, я бы разделил на 2 противоположных категории: безразличие и панический испуг. О чем это говорит?

А о том, что обрывочные сведения не дают полного понимания ситуации, порождают домыслы и оставляют после себя больше вопросов, чем ответов. Дабы разобраться, что происходит на самом деле, кому и чем это грозит, как защититься от заражения и как расшифровать файлы, поврежденные WannaCry, посвящена сегодняшняя статья.

Так ли страшен «черт» на самом деле

Не пойму, что за возня вокруг WannaCry? Вирусов много, новые появляются постоянно. А этот чем особенный?

WannaCry (другие названия WanaCrypt0r, Wana Decrypt0r 2.0, WannaCrypt, WNCRY, WCry) – не совсем обычный киберзловред. Причина его печальной известности – гигантские суммы причиненного ущерба. По данным Европола, он нарушил работу более 200 000 компьютеров под управлением Windows в 150 странах мира, а ущерб, который понесли их владельцы, составил более $ 1 000 000 000. И это только за первые 4 дня распространения. Больше всего пострадавших – в России и Украине.

Я знаю, что вирусы проникают на ПК через сайты для взрослых. Я такие ресурсы не посещаю, поэтому мне ничего не грозит.

Вирус? Тоже мне проблема. Когда на моем компьютере заводятся вирусы, я запускаю утилиту *** и через полчаса все в порядке. А если не помогает, я переустанавливаю Виндовс.

Вирус вирусу – рознь. WannaCry – троян-вымогатель, сетевой червь, способный распространяться через локальные сети и Интернет от одного компьютера к другому без участия человека.

Большинство вредоносных программ, в том числе шифровальщиков, начинает работать только после того, как пользователь «проглотит наживку», то есть кликнет по ссылке, откроет файл и т. п. А чтобы заразиться WannaCry, не нужно делать вообще ничего!

Оказавшись на компьютере с Виндовс, вредонос за короткое время шифрует основную массу пользовательских файлов, после чего выводит сообщение с требованием выкупа в размере $300-600, который нужно перечислить на указанный кошелек в течение 3 дней. В случае промедления он грозит через 7 дней сделать расшифровку файлов невозможной.

Одновременно вредонос ищет лазейки для проникновения на другие компьютеры, и если находит, заражает всю локальную сеть. Это значит, что резервные копии файлов, хранимые на соседних машинах, тоже приходят в негодность.

Удаление вируса с компьютера не приводит к расшифровке файлов! Переустановка операционной системы – тоже. Наоборот, при заражении шифровальщиками оба этих действия могут лишить вас возможности восстановить файлы даже при наличии валидного ключа.

Так что да, «черт» вполне себе страшен.

Как распространяется WannaCry

Вы всё врете. Вирус может проникнуть на мой комп, только если я сам его скачаю. А я бдительный.

Многие вредоносные программы умеют заражать компьютеры (и мобильные девайсы, кстати, тоже) через уязвимости – ошибки в коде компонентов операционной системы и программ, которые открывают кибер-злоумышленникам возможность использовать удаленную машину в своих целях. WannaCry, в частности, распространяется через уязвимость 0-day в протоколе SMB (уязвимостями нулевого дня называют ошибки, которые на момент начала их эксплуатации вредоносным/шпионским ПО не были исправлены).

То есть для заражения компьютера червем-шифровальщиком достаточно двух условий:

- Подключения к сети, где есть другие зараженные машины (Интернет).

- Наличия в системе вышеописанной лазейки.

Откуда эта зараза вообще взялась? Это проделки русских хакеров?

По некоторым данным (за достоверность не отвечаю), брешь в сетевом протоколе SMB, который служит для легального удаленного доступа к файлам и принтерам в ОС Windows, первым обнаружило Агентство национальной безопасности США. Вместо того чтобы сообщить о ней в Microsoft, дабы там исправили ошибку, в АНБ решили попользоваться ею сами и разработали для этого эксплойт (программу, эксплуатирующую уязвимость).

Визуализация динамики распространения WannaCry на сайте intel.malwaretech.com

Впоследствии этот эксплойт (кодовое имя EternalBlue), служивший какое-то время АНБ для проникновения на компьютеры без ведома владельцев, был украден хакерами и лег в основу создания вымогателя WannaCry. То есть благодаря не вполне законным и этичным действиям госструктуры США вирусописцы и узнали об уязвимости.

Авторство шифровальщика точно не установлено.

Я отключил установку обновлений Windows. Нафиг надо, когда и без них всё работает.

Причина столь быстрого и масштабного распространения эпидемии – отсутствие на тот момент «заплатки» – обновления Windows, способного закрыть лазейку Wanna Cry. Ведь чтобы его разработать, требовалось время.

На сегодняшний день такая заплатка существует. Пользователи, которые обновляют систему автоматически, получили ее в первые часы после выпуска. А те, кто считает, что обновления не нужны, до сих пор находятся под угрозой заражения.

Кому грозит атака WannaCry и как от нее защититься

Насколько я знаю, более 90% компьютеров, зараженных WannaCry, работало под управлением Windows 7. У меня «десятка», значит, мне ничего не грозит.

Опасности заражения WannaCry подвержены все операционные системы, которые используют сетевой протокол SMB v1. Это:

- Windows XP

- Windows Vista

- Windows 7

- Windows 8

- Windows 8.1

- Windows RT 8.1

- Windows 10 v 1511

- Windows 10 v 1607

- Windows Server 2003

- Windows Server 2008

- Windows Server 2012

- Windows Server 2016

Подхватить зловреда по сети сегодня рискуют пользователи систем, на которых не установлено критическое обновление безопасности MS17-010 (доступно для бесплатного скачивания с сайта technet.microsoft.com, на который приведена ссылка). Патчи для Windows XP, Windows Server 2003, Windows 8 и других неподдерживаемых ОС можно скачать с этой страницы support.microsoft.com. На ней же описаны способы проверки наличия спасительного обновления.

Если вы не знаете версию ОС на вашем компьютере, нажмите комбинацию клавиш Win+R и выполните команду winver.

Для усиления защиты, а также при невозможности обновить систему сейчас, Microsoft приводит инструкции по временному отключению протокола SMB версии 1. Они находятся здесь и здесь. Дополнительно, но не обязательно можно закрыть через брандмауэр 445 порт TCP, который обслуживает SMB.

У меня лучший в мире антивирус ***, с ним я могу делать что угодно и мне ничего не страшно.

Распространение WannaCry может происходить не только вышеописанным самоходом, но и обычными способами – через социальные сети, электронную почту, зараженные и фишинговые веб-ресурсы и т. д. И такие случаи есть. Если скачать и запустить вредоносную программу вручную, то ни антивирус, ни патчи, закрывающие уязвимости, от заражения не спасут.

Как работает вирус, что шифрует

Да пусть шифрует, что хочет. У меня друг программист, он мне все расшифрует. В крайнем случае найдем ключ методом перебора.

Ну зашифрует пару файлов и что? Это не помешает мне работать на компе.

К сожалению, не расшифрует, поскольку способов взлома алгоритма шифрования RSA-2048, который использует Wanna Cry, нет и в обозримом будущем не появится. И зашифрует он не пару файлов, а практически все.

Приводить детальное описание работы вредоноса я не буду, кому интересно, может ознакомиться с его анализом, например, в блоге эксперта Microsoft Matt Suiche. Отмечу только самые значимые моменты.

Шифрованию подвергаются файлы с расширениями: .doc, .docx, .xls, .xlsx, .ppt, .pptx, .pst, .ost, .msg, .eml, .vsd, .vsdx, .txt, .csv, .rtf, .123, .wks, .wk1, .pdf, .dwg, .onetoc2, .snt, .jpeg, .jpg, .docb, .docm, .dot, .dotm, .dotx, .xlsm, .xlsb, .xlw, .xlt, .xlm, .xlc, .xltx, .xltm, .pptm, .pot, .pps, .ppsm, .ppsx, .ppam, .potx, .potm, .edb, .hwp, .602, .sxi, .sti, .sldx, .sldm, .sldm, .vdi, .vmdk, .vmx, .gpg, .aes, .ARC, .PAQ, .bz2, .tbk, .bak, .tar, .tgz, .gz, .7z, .rar, .zip, .backup, .iso, .vcd, .bmp, .png, .gif, .raw, .cgm, .tif, .tiff, .nef, .psd, .ai, .svg, .djvu, .m4u, .m3u, .mid, .wma, .flv, .3g2, .mkv, .3gp, .mp4, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .mp3, .sh, .class, .jar, .java, .rb, .asp, .php, .jsp, .brd, .sch, .dch, .dip, .pl, .vb, .vbs, .ps1, .bat, .cmd, .js, .asm, .h, .pas, .cpp, .c, .cs, .suo, .sln, .ldf, .mdf, .ibd, .myi, .myd, .frm, .odb, .dbf, .db, .mdb, .accdb, .sql, .sqlitedb, .sqlite3, .asc, .lay6, .lay, .mml, .sxm, .otg, .odg, .uop, .std, .sxd, .otp, .odp, .wb2, .slk, .dif, .stc, .sxc, .ots, .ods, .3dm, .max, .3ds, .uot, .stw, .sxw, .ott, .odt, .pem, .p12, .csr, .crt, .key, .pfx, .der.

Как видно, здесь и документы, и фото, и видео-аудио, и архивы, и почта, и файлы, созданные в различных программах… Зловред старается дотянуться до каждого каталога системы.

Зашифрованные объекты получают двойное расширение с припиской WNCRY, например, «Документ1.doc.WNCRY».

После шифрования вирус копирует в каждую папку исполняемый файл @WanaDecryptor@.exe – якобы для дешифровки после выкупа, а также текстовый документ @Please_Read_Me@.txt с сообщением для пользователя.

Далее он пытается истребить теневые копии и точки восстановления Windows. Если в системе работает UAC, пользователь должен подтвердить эту операцию. Если отклонить запрос, останется шанс восстановить данные из копий.

Ключи шифрования пораженной системы WannaCry передает в командные центры, расположенные в сети Tor, после чего удаляет их с компьютера. Для поиска других уязвимых машин он сканирует локальную сеть и произвольные диапазоны IP в Интернете, а найдя, проникает на всё, до чего сможет добраться.

Сегодня аналитикам известно несколько модификаций WannaCry с разным механизмом распространения, и в ближайшее время, надо ожидать, появятся новые.

Что делать, если WannaCry уже заразил компьютер

Я вижу, как файлы меняют расширения. Что происходит? Как это остановить?

Шифрование – не одномоментный процесс, хотя и не слишком долгий. Если вам удалось заметить его до появления на экране сообщения вымогателя, вы можете спасти часть файлов, немедленно выключив питание компьютера. Не завершением работы системы, а выдергиванием вилки из розетки!

При загрузке Виндовс в нормальном режиме шифрование будет продолжено, поэтому важно его не допустить. Следующий запуск компьютера должен произойти или в безопасном режиме, в котором вирусы не активны, или с другого загрузочного носителя.

Далее ваша задача – на всякий случай скопировать уцелевшие файлы на съемный диск или флешку. После этого можно приступать к изничтожению гада.

Мои файлы зашифрованы! Вирус требует за них выкуп! Что делать, как расшифровать?

Расшифровка файлов после WannaCry возможна лишь при наличии секретного ключа, который злоумышленники обещают предоставить, как только пострадавший перечислит им сумму выкупа. Однако подобные обещания почти никогда не выполняются: зачем распространителям зловреда утруждаться, если они и так получили что хотели?

В отдельных случаях решить проблему можно и без выкупа. На сегодняшний день разработано 2 дешифратора WannaCry: WannaKey (автор Adrien Guinet) и WanaKiwi (автор Benjamin Delpy). Первый работает только в Windows XP, а второй, созданный на основе первого, – в Windows XP, Vista и 7 x86, а также в северных системах 2003, 2008 и 2008R2 x86.

Алгоритм работы обоих дешифраторов основан на поиске секретных ключей в памяти процесса шифровальщика. Это значит, что шанс на расшифровку есть только у тех, кто не успел перезагрузить компьютер. И если после шифрования прошло не слишком много времени (память не была перезаписана другим процессом).

Итак, если вы пользователь Windows XP-7 x86, первое, что следует сделать после появления сообщения с требованием выкупа, это отключить компьютер от локальной сети и Интернета и запустить дешифратор WanaKiwi, скачанный на другом устройстве. До извлечения ключа не выполняйте никаких других действий на компьютере!

Ознакомиться с описанием работы дешифровщика WanaKiwi можно в еще в одном блоге Matt Suiche.

После расшифровки файлов запустите антивирус для удаления зловреда и установите патч, закрывающий пути его распространения.

Сегодня WannaCry распознают практически все антивирусные программы, за исключением тех, которые не обновляются, поэтому подойдет почти любая.

Как жить эту жизнь дальше

Эпидемия трояна-вымогателя с самоходными свойствами застала мир врасплох. Для всевозможных служб безопасности она оказалась столь же неожиданной, как наступление зимы 1 декабря для коммунальщиков. Причина – беспечность и авось. Последствия – невосполнимая потеря данных и убытки. А для создателей вредоноса – стимул продолжать в том же духе.

Как считают аналитики, WanaCry принес распространителям очень неплохие дивиденды, а значит, атаки, подобные этой, будут повторяться. И тех, кого пронесло сейчас, не обязательно пронесет потом. Конечно, если не побеспокоиться об этом заранее.

Итак, чтобы вам не пришлось когда-либо плакать над шифрованными файлами:

- Не отказывайтесь от установки обновлений операционной системы и приложений. Это защитит вас от 99% угроз, которые распространяются через незакрытые уязвимости.

- Держите включенным контроль учетных записей – UAC.

- Создавайте резервные копии важных файлов и храните их на другом физическом носителе, а лучше – на нескольких. В корпоративных сетях оптимально использовать распределенные базы хранения данных, домашние пользователи могут взять на вооружение бесплатные облачные сервисы вроде Яндекс Диск, Google Диск, OneDrive, MEGASynk и т. д. Не держите эти приложения запущенными, когда не пользуетесь ими.

- Выбирайте надежные операционные системы. Виндовс XP таковой не является.

- Установите комплексный антивирус класса Internet Security и дополнительную защиту от вымогателей, например, Kaspersky Endpoint Security. Либо аналоги других разработчиков.

- Повышайте уровень грамотности в противодействии троянам-шифровальщикам. Например, антивирусный вендор Dr.Web подготовил для пользователей и администраторов различных систем обучающие курсы. Немало полезной и, что важно, достоверной информации содержится в блогах других разработчиков A/V.

И главное: даже если вы пострадали, не переводите злоумышленникам деньги за расшифровку. Вероятность того, что вас обманут, – 99%. Кроме того, если никто будет платить, бизнес на вымогательстве станет бессмысленным. А иначе распространение подобной заразы будет только расти.

Источник